इंटरनेट प्रोटोकॉल,इंटरनेट की रीढ़ के रूप में कार्य करता है,जो यह सुनिश्चित करता है कि डेटा बिना किसी समस्या के अपने लक्ष्य तक पहुँचे। यह उपकरणों को विशेष आईपी पतों की सहायता से एक-दूसरे को पहचानने और संवाद करने में सक्षम बनाता है।

- नेटवर्क प्रोटोकॉल क्या है ?

- 01.TCP/IP एक स्टैंडर्ड इंटरनेट प्रोटोकॉल

- 02.HTTP (Hypertext Transfer Protocol) एक स्टैंडर्ड इंटरनेट सर्फिंग प्रोटोकॉल

- 03.FTP (File Transfer Protocol) एक वेब प्रोटोकॉल

- 04.UDP (User Datagram Protocol)

- 05.HTTPS (Hypertext Transfer Protocol Secure)

- 06.DNS (Domain Name System)

- 07.SMTP (Simple Mail Transfer Protocol)

- 08.POP (Post Office Protocol)

- 09.IMAP (Internet Message Access Protocol)

- 10.IP Address (Internet Protocol Address)

- 11.VPN (Virtual Private Network)

- 12.HTML (Hypertext Markup Language)

- 13.ARP (Address Resolution Protocol)

- 14.ICMP (Internet Control Message Protocol)

- 15.DHCP (Dynamic Host Configuration Protocol)

- 16.SNMP (Simple Network Management Protocol)

- 17.BGP (Border Gateway Protocol)

- 18.OSPF (Open Shortest Path First)

- 19.MAC Address (Media Access Control Address)

- 20.RDP (Remote Desktop Protocol)

नेटवर्क प्रोटोकॉल क्या है ?

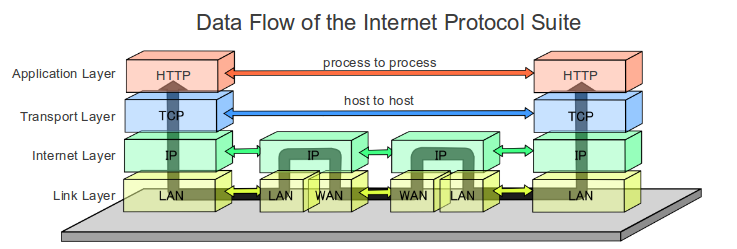

नेटवर्क प्रोटोकॉल उसी तरह काम करता है जैसे कि हम एक-दूसरे से बात करने के लिए एक ही भाषा में बातचीत करते हैं। इसका मतलब है कि नेटवर्क प्रोटोकॉल उपकरणों को निर्दिष्ट नियमों के अनुसार काम करने में मदद करता है|

बिना इसके, स्थानीय नेटवर्क (LAN) और व्यापक क्षेत्र नेटवर्क (WAN) कार्य नहीं कर सकते हैं जैसे कि वे आज के जमाने में काम कर रहे हैं।आगे के लेख में हम नेटवर्क 20 मुख्य तरह के वेब प्रोटोकॉल के बारे में जानेंगे |

01.TCP/IP एक स्टैंडर्ड इंटरनेट प्रोटोकॉल

1. टीसीपी/आईपी स्टैंडर्ड इंटरनेट प्रोटोकॉल जो संचार प्रोटोकॉल का मूलभूत सेट है जो इंटरनेट को शक्ति प्रदान करता है। यह नेटवर्क पर डेटा कैसे भेजा, प्राप्त और रूट किया जाता है। उसको नियंत्रित करता है

उदाहरण के लिए, जब आप कोई ईमेल भेजते हैं या कोई वेबसाइट ब्राउज़ करते हैं, तो टीसीपी/आईपी यह सुनिश्चित करता है कि आपके डेटा पैकेट विश्वसनीय रूप से अपने गंतव्य तक पहुंचें।

2.टीसीपी/आईपी इंटरनेट की डिजिटल भाषा का प्रतिनिधित्व करता है। इसमें HTTP (हाइपरटेक्स्ट ट्रांसफर प्रोटोकॉल) और FTP (फाइल ट्रांसफर प्रोटोकॉल) जैसे प्रोटोकॉल शामिल हैं।

उदाहरण के लिए, जब आप अपने ब्राउज़र का उपयोग करके किसी वेबसाइट तक पहुंचते हैं, तो आपका अनुरोध HTTP द्वारा प्रबंधित किया जाता है, जो टीसीपी/आईपी का हिस्सा है।

3.टीसीपी/आईपी को इंटरनेट की डाक प्रणाली के रूप में सोचें। जिस तरह डाक सेवा यह सुनिश्चित करती है कि आपका मेल एक स्थान से दूसरे स्थान तक पहुंचे, उसी तरह टीसीपी/आईपी यह सुनिश्चित करता है कि आपके डेटा पैकेट आपके डिवाइस से वेब सर्वर तक पहुंचें। टीसीपी/आईपी के बिना, ऑनलाइन संचार अव्यवस्थित होगा।

4.टीसीपी/आईपी इंटरनेट पर डेटा के लिए राजमार्ग प्रणाली की तरह है। यह नियम निर्धारित करता है कि डेटा एक बिंदु से दूसरे बिंदु तक कैसे यात्रा करता है। जब आप कोई वीडियो स्ट्रीम करते हैं या कोई फ़ाइल डाउनलोड करते हैं, तो टीसीपी/आईपी यह सुनिश्चित करने में मदद करता है कि डेटा सही और सही क्रम में आए।

5.टीसीपी/आईपी वह गोंद है जो इंटरनेट को एक साथ रखता है। यह आपके स्मार्टफोन को वाई-फाई नेटवर्क से कनेक्ट करने, आपके लैपटॉप को क्लाउड सेवा तक पहुंचने और आपके स्मार्ट होम उपकरणों को एक दूसरे के साथ संचार करने की अनुमति देता है।

ये उदाहरण बताते हैं कि कैसे टीसीपी/आईपी इंटरनेट संचार में महत्वपूर्ण भूमिका निभाता है, जिससे यह अधिक विश्वसनीय और कुशल बन जाता है। आप अपनी विशिष्ट आवश्यकताओं के आधार पर टीसीपी/आईपी के लिए एसईओ-अनुकूल परिभाषाओं की एक बड़ी सूची बनाने के लिए इन उदाहरणों की विविधताओं का उपयोग कर सकते हैं।

02.HTTP (Hypertext Transfer Protocol) एक स्टैंडर्ड इंटरनेट सर्फिंग प्रोटोकॉल

HTTP (हाइपरटेक्स्ट ट्रांसफर प्रोटोकॉल) परिभाषा:-HTTP वर्ल्ड वाइड वेब पर डेटा संचार की नींव है। यह परिभाषित करता है कि संदेशों को कैसे स्वरूपित और प्रसारित किया जाता है, जिससे वेब संसाधनों के आदान-प्रदान की अनुमति मिलती है।

उदाहरण: जब आप अपने ब्राउज़र के एड्रेस बार में एक यूआरएल (उदाहरण के लिए, “http://www.jankari24.com”) टाइप करते हैं, तो HTTP वह प्रोटोकॉल है जो अनुरोधित वेब पेज को लाता और प्रदर्शित करता है।

1. HTTP अनुरोध: यह किसी विशिष्ट संसाधन, जैसे वेब पेज, छवि या फ़ाइल के लिए वेब सर्वर से क्लाइंट का अनुरोध है। उदाहरण: किसी वेबपेज को पुनः प्राप्त करने के लिए सर्वर को भेजा गया GET अनुरोध, उदाहरण के लिए, “GET /index.html HTTP/1.1।”

2. HTTP प्रतिक्रिया: HTTP अनुरोध पर सर्वर का उत्तर, जिसमें अनुरोधित संसाधन और संबंधित जानकारी शामिल होती है। उदाहरण: HTTP प्रतिक्रिया में वेब पेज की HTML सामग्री और “200 OK” जैसा स्टेटस कोड शामिल हो सकता है।

3. स्टेटलेस प्रोटोकॉल: HTTP पिछले इंटरैक्शन की मेमोरी नहीं रखता है, प्रत्येक अनुरोध/प्रतिक्रिया को स्वतंत्र रूप से मानता है। उदाहरण: किसी वेबसाइट के लिंक पर प्रत्येक क्लिक को पिछले पृष्ठ की जानकारी को बरकरार रखे बिना, एक अलग अनुरोध के रूप में माना जाता है।

4. स्थिति कोड: ये तीन अंकों की संख्याएं हैं जो HTTP अनुरोध के परिणाम बताती हैं, जैसे 404 (नहीं मिला) या 200 (ओके)। उदाहरण: 404 स्थिति कोड इंगित करता है कि अनुरोधित पृष्ठ या संसाधन सर्वर पर उपलब्ध नहीं है।

5. HTTP तरीके: किसी संसाधन पर की जाने वाली वांछित कार्रवाई को निर्दिष्ट करने के लिए क्रियाओं का उपयोग किया जाता है, जिसमें GET, POST, PUT, DELETE आदि शामिल हैं। उदाहरण: वेब सर्वर पर डेटा सबमिट करने के लिए POST विधि का उपयोग किया जाता है, जिसे आमतौर पर फॉर्म सबमिशन में देखा जाता है।

6. हेडर फ़ील्ड: HTTP अनुरोधों और प्रतिक्रियाओं में शामिल मेटाडेटा, संदेश के बारे में जानकारी देता है। उदाहरण: HTTP अनुरोध में “उपयोगकर्ता-एजेंट” हेडर फ़ील्ड क्लाइंट के ब्राउज़र और ऑपरेटिंग सिस्टम की जानकारी प्रकट कर सकता है।

7. सिक्योर वेरिएंट (HTTPS): HTTPS (हाइपरटेक्स्ट ट्रांसफर प्रोटोकॉल सिक्योर) HTTP का एक सुरक्षित संस्करण है जो डेटा को छिपकर बात करने से बचाने के लिए एन्क्रिप्ट करता है।

उदाहरण: जब आप किसी बैंकिंग वेबसाइट पर जाते हैं, तो आपको यूआरएल में “https://” दिखाई देगा, जो सुरक्षित डेटा ट्रांसमिशन सुनिश्चित करता है।

8. कुकीज़: HTTP उपयोगकर्ता के डिवाइस पर जानकारी संग्रहीत करने, उपयोगकर्ता सत्र और वैयक्तिकरण की सुविधा के लिए कुकीज़ का उपयोग कर सकता है।

उदाहरण: वेबसाइटें भविष्य की यात्राओं के लिए लॉगिन क्रेडेंशियल या प्राथमिकताओं को याद रखने के लिए कुकीज़ का उपयोग करती हैं।

9. रेस्टफुल सेवाएँ: HTTP एक प्रमुख प्रोटोकॉल है जिसका उपयोग रिप्रेजेंटेशनल स्टेट ट्रांसफर (REST) एपीआई को लागू करने के लिए किया जाता है, जो एप्लिकेशन को वेब सेवाओं के साथ इंटरैक्ट करने की अनुमति देता है।

उदाहरण: मोबाइल ऐप्स RESTful API से डेटा पुनर्प्राप्त करने के लिए HTTP अनुरोधों का उपयोग कर सकते हैं, जैसे मौसम सेवा से मौसम की जानकारी।

03.FTP (File Transfer Protocol) एक वेब प्रोटोकॉल

1.एफ़टीपी (फ़ाइल स्थानांतरण प्रोटोकॉल) परिभाषित:-एफ़टीपी एक इंटरनेट मानक प्रोटोकॉल है जिसका उपयोग इंटरनेट जैसे टीसीपी-आधारित नेटवर्क पर एक होस्ट से दूसरे होस्ट में फ़ाइलों को स्थानांतरित करने के लिए किया जाता है। यह फ़ाइलों को साझा करने और प्रबंधित करने का एक मौलिक तरीका है।

2. मूल फ़ाइल स्थानांतरण: एफ़टीपी उपयोगकर्ताओं को किसी दूरस्थ सर्वर पर फ़ाइलें अपलोड करने (डालने) या डाउनलोड करने (प्राप्त करने) की अनुमति देता है। इसका उपयोग आमतौर पर वेबसाइट रखरखाव, डेटा बैकअप और सॉफ़्टवेयर वितरण के लिए किया जाता है।

3. एफ़टीपी सर्वर और क्लाइंट: एफ़टीपी में दो मुख्य घटक शामिल होते हैं – एक एफ़टीपी सर्वर, जो फ़ाइलों को संग्रहीत और परोसता है, और एक एफ़टीपी क्लाइंट, जो फ़ाइल स्थानांतरण शुरू करता है। लोकप्रिय FTP क्लाइंट के उदाहरणों में FileZilla और WinSCP शामिल हैं।

4. प्रमाणीकरण: सुरक्षित पहुंच सुनिश्चित करने के लिए उपयोगकर्ताओं को एफ़टीपी सर्वर से कनेक्ट करते समय स्वयं को उपयोगकर्ता नाम और पासवर्ड से प्रमाणित करना होगा।

उदाहरण: आप अपना उपयोगकर्ता नाम और पासवर्ड दर्ज करके सर्वर से कनेक्ट करने के लिए अपने एफ़टीपी क्लाइंट का उपयोग करते हैं।

5. एफ़टीपी मोड: एफ़टीपी दो मोड का समर्थन करता है – सक्रिय और निष्क्रिय। सक्रिय मोड तब होता है जब क्लाइंट डेटा ट्रांसफर के लिए एक यादृच्छिक पोर्ट खोलता है। पैसिव मोड तब होता है जब सर्वर डेटा ट्रांसफर के लिए एक पोर्ट खोलता है। निष्क्रिय मोड का उपयोग आमतौर पर फ़ायरवॉल और NAT के माध्यम से काम करने के लिए किया जाता है।

6. अनाम एफ़टीपी: कुछ एफ़टीपी सर्वर अनाम पहुंच की अनुमति देते हैं, जिसका अर्थ है कि उपयोगकर्ता उपयोगकर्ता नाम “गुमनाम” और पासवर्ड के रूप में अपने ईमेल पते के साथ लॉग इन कर सकते हैं। इसका उपयोग अक्सर सार्वजनिक फ़ाइल साझाकरण के लिए किया जाता है।

उदाहरण: ओपन-सोर्स सॉफ़्टवेयर रिपॉजिटरी तक पहुंचने के लिए, आप उपयोगकर्ता नाम के रूप में “गुमनाम” का उपयोग कर सकते हैं।

7. एफ़टीपी कमांड: एफ़टीपी क्लाइंट एफ़टीपी सर्वर के साथ इंटरैक्ट करने के लिए कमांड के एक सेट का उपयोग करते हैं, जैसे निर्देशिका सामग्री देखने के लिए LIST या निर्देशिका बनाने के लिए MKD।

उदाहरण: किसी दूरस्थ निर्देशिका में फ़ाइलों को सूचीबद्ध करने के लिए, आप सर्वर को “LIST” कमांड भेजेंगे।

8. पोर्ट नंबर: एफ़टीपी आम तौर पर नियंत्रण कनेक्शन के लिए पोर्ट 21 का उपयोग करता है, लेकिन इसमें उपयोग किए गए मोड के आधार पर अन्य पोर्ट पर डेटा कनेक्शन भी शामिल हो सकता है।

उदाहरण: एक एफ़टीपी क्लाइंट नियंत्रण संचार स्थापित करने के लिए सर्वर के पोर्ट 21 से जुड़ता है।

9. एसएसएल/टीएलएस (एफटीपीएस) पर एफ़टीपी: एफटीपीएस, एफ़टीपी का एक सुरक्षित विस्तार है जो ट्रांसमिशन के दौरान डेटा की सुरक्षा के लिए एन्क्रिप्शन जोड़ता है। इसका उपयोग अक्सर सुरक्षित फ़ाइल स्थानांतरण के लिए किया जाता है।

उदाहरण: संवेदनशील फ़ाइलें भेजते समय, एफटीपीएस सुनिश्चित करता है कि डेटा गोपनीय रहे।

10. एसएफटीपी (एसएसएच फाइल ट्रांसफर प्रोटोकॉल): एसएफटीपी एफ़टीपी से एक अलग प्रोटोकॉल है, जो एन्क्रिप्शन और प्रमाणीकरण के लिए एसएसएच (सिक्योर शेल) का उपयोग करता है। यह पारंपरिक एफ़टीपी का एक सुरक्षित विकल्प प्रदान करता है।

उदाहरण: एसएफटीपी का उपयोग आमतौर पर सुरक्षित फ़ाइल स्थानांतरण और दूरस्थ सर्वर प्रबंधन के लिए किया जाता है।

11. बैच स्क्रिप्टिंग: दोहराए जाने वाले कार्यों को करने के लिए एफ़टीपी को बैच स्क्रिप्ट या प्रोग्राम का उपयोग करके स्वचालित किया जा सकता है, जिससे यह निर्धारित फ़ाइल स्थानांतरण के लिए उपयोगी हो जाता है।

उदाहरण: एफ़टीपी का उपयोग करके किसी दूरस्थ सर्वर पर वेबसाइट फ़ाइलों का नियमित रूप से बैकअप लेने के लिए एक स्क्रिप्ट सेट की जा सकती है।

12. एफ़टीपी बनाम HTTP: FTP फ़ाइल स्थानांतरण के लिए डिज़ाइन किया गया है, जबकि HTTP का उपयोग वेब संचार के लिए किया जाता है। एफ़टीपी बड़ी फ़ाइलों और बड़े पैमाने पर डेटा स्थानांतरण के लिए अधिक उपयुक्त है।

उदाहरण: HTTP की तुलना में FTP का उपयोग करके एक बड़ी वीडियो फ़ाइल को वेब सर्वर पर अपलोड करना अधिक कुशल है।

13. बायोडाटा क्षमता: एफ़टीपी क्लाइंट और सर्वर अक्सर रेज़्युमे कार्यक्षमता का समर्थन करते हैं, जिससे बाधित फ़ाइल स्थानांतरण को वहीं से फिर से शुरू किया जा सकता है जहां उन्होंने छोड़ा था।

उदाहरण: यदि नेटवर्क समस्या के कारण बड़ी फ़ाइल स्थानांतरण बाधित हो जाता है, तो एफ़टीपी शुरू से शुरू करने के बजाय स्थानांतरण को फिर से शुरू कर सकता है।

14. अनुकूलता: एफ़टीपी विंडोज, लिनक्स और मैकओएस सहित विभिन्न ऑपरेटिंग सिस्टम द्वारा समर्थित है, जो इसे क्रॉस-प्लेटफ़ॉर्म फ़ाइल साझाकरण के लिए एक बहुमुखी विकल्प बनाता है।

15. वेब होस्टिंग में उपयोग: एफ़टीपी का उपयोग आमतौर पर वेब होस्टिंग में वेबसाइट फ़ाइलों को सर्वर पर अपलोड करने के लिए किया जाता है, जो वेबसाइट प्रशासकों को अपनी साइट की सामग्री को प्रबंधित करने का एक सुविधाजनक तरीका प्रदान करता है।

उदाहरण: वेब डेवलपर HTML, CSS और अन्य फ़ाइलों को वेब सर्वर पर अपलोड करने के लिए FTP का उपयोग करते हैं, जिससे उनकी वेबसाइटें ऑनलाइन पहुंच योग्य हो जाती हैं।

04.UDP (User Datagram Protocol)

1. यूडीपी (यूजर डेटाग्राम प्रोटोकॉल) परिभाषित:- यूडीपी एक ट्रांसपोर्ट लेयर प्रोटोकॉल है जिसका उपयोग कंप्यूटर नेटवर्क में डेटा संचार के लिए किया जाता है। यह अधिक मजबूत टीसीपी (ट्रांसमिशन कंट्रोल प्रोटोकॉल) की तुलना में हल्का, कनेक्शन रहित संचार प्रदान करता है।

2. कनेक्शन रहित प्रोटोकॉल: यूडीपी कनेक्शन रहित है, जिसका अर्थ है कि यह डेटा ट्रांसमिशन से पहले एक समर्पित कनेक्शन स्थापित नहीं करता है, जो इसे टीसीपी की तुलना में तेज़ लेकिन कम विश्वसनीय बनाता है।

उदाहरण: वॉयस-ओवर-आईपी (वीओआईपी) एप्लिकेशन वास्तविक समय वॉयस संचार के लिए यूडीपी का उपयोग करते हैं, जहां गारंटीकृत डिलीवरी की तुलना में गति अधिक महत्वपूर्ण है।

3. डेटाग्राम संरचना: यूडीपी डेटा को छोटे पैकेटों में विभाजित करता है जिन्हें डेटाग्राम कहा जाता है, प्रत्येक के हेडर में स्रोत और गंतव्य पोर्ट नंबर, लंबाई और चेकसम होता है।

उदाहरण: यूडीपी के माध्यम से एक संदेश भेजते समय, संदेश को डेटाग्राम में विभाजित किया जाता है, प्रत्येक में आवश्यक हेडर जानकारी होती है।

4. कम ओवरहेड: यूडीपी में न्यूनतम ओवरहेड होता है, जो इसे उन अनुप्रयोगों के लिए उपयुक्त बनाता है जहां गति आवश्यक है और डेटा की कभी-कभी हानि स्वीकार्य है।

उदाहरण: ऑनलाइन मल्टीप्लेयर गेम अक्सर कम विलंबता को प्राथमिकता देते हुए वास्तविक समय गेम डेटा ट्रांसमिशन के लिए यूडीपी का उपयोग करते हैं।

5. No Handshaking :- यूडीपी में टीसीपी में देखी जाने वाली हाथ मिलाने की प्रक्रिया शामिल नहीं है। यह कनेक्शन स्थापित करने के लिए पूर्व संचार के बिना तुरंत डेटाग्राम भेजता है।

उदाहरण: डीएनएस (डोमेन नाम सिस्टम) क्वेरीज़ त्वरित पता समाधान के लिए यूडीपी का उपयोग करती हैं, क्योंकि इसमें टीसीपी के हैंडशेकिंग के ओवरहेड की आवश्यकता नहीं होती है।

6.अविश्वसनीय डिलीवरी: यूडीपी डिलीवरी की गारंटी नहीं देता है या यह सुनिश्चित नहीं करता है कि डेटा सही क्रम में आता है। त्रुटियों और डेटा अखंडता को संभालना एप्लिकेशन पर निर्भर है।

उदाहरण: वीडियो स्ट्रीमिंग में, यूडीपी कुछ फ्रेम गिरा सकता है, लेकिन यह स्वीकार्य है क्योंकि वास्तविक समय प्लेबैक अधिक महत्वपूर्ण है।

7. प्रसारण और मल्टीकास्ट समर्थन: यूडीपी प्रसारण और मल्टीकास्टिंग का समर्थन करता है, जिससे एक-से-अनेक या अनेक-से-अनेक डेटा वितरण की अनुमति मिलती है। उदाहरण: वीडियो कॉन्फ्रेंसिंग एप्लिकेशन कॉन्फ्रेंस कॉल में कई प्रतिभागियों को डेटा कुशलतापूर्वक वितरित करने के लिए यूडीपी का उपयोग करते हैं।

8. स्टेटलेस प्रोटोकॉल: यूडीपी स्टेटलेस है, जिसका अर्थ है कि यह पिछले डेटा ट्रांसमिशन को याद नहीं रखता है। प्रत्येक डेटाग्राम का स्वतंत्र रूप से व्यवहार किया जाता है।

उदाहरण: एसएनएमपी (सरल नेटवर्क प्रबंधन प्रोटोकॉल) दूरस्थ नेटवर्क प्रबंधन के लिए यूडीपी का उपयोग करता है, क्योंकि इसके लिए न्यूनतम कनेक्शन सेटअप की आवश्यकता होती है।

9. कम विलंबता: यूडीपी अपने न्यूनतम ओवरहेड के कारण टीसीपी की तुलना में कम विलंबता प्रदान करता है, जो इसे वास्तविक समय के अनुप्रयोगों के लिए उपयुक्त बनाता है।

उदाहरण: ऑनलाइन ट्रेडिंग प्लेटफ़ॉर्म त्वरित डेटा ट्रांसमिशन के लिए यूडीपी पर भरोसा करते हैं, जिससे यह सुनिश्चित होता है कि व्यापारियों को नवीनतम बाज़ार जानकारी प्राप्त हो।

10. पोर्ट नंबर: यूडीपी स्रोत और गंतव्य सेवाओं की पहचान करने के लिए पोर्ट नंबर का उपयोग करता है। ये पोर्ट नंबर ऑपरेटिंग सिस्टम को डेटा को सही एप्लिकेशन तक पहुंचाने में मदद करते हैं।

उदाहरण: जब आप एक त्वरित संदेश भेजते हैं, तो एप्लिकेशन डेटा भेजने और प्राप्त करने के लिए यूडीपी का उपयोग करता है, प्रत्येक संदेश को पोर्ट नंबर द्वारा टैग किया जाता है।

11. वीओआईपी और स्ट्रीमिंग: वास्तविक समय के एप्लिकेशन, जैसे वीओआईपी और लाइव वीडियो स्ट्रीमिंग, अक्सर इसकी गति और कभी-कभी डेटा हानि को संभालने की क्षमता के कारण यूडीपी को पसंद करते हैं।

उदाहरण: वीडियो स्ट्रीमिंग सेवाएं बफरिंग और देरी को कम करने के लिए लाइव प्रसारण और खेल आयोजनों के लिए यूडीपी का उपयोग करती हैं।

12. डेटा इंटीग्रिटी के लिए चेकसम: यूडीपी में ट्रांसमिशन के दौरान डेटा में त्रुटियों का पता लगाने के लिए प्रत्येक डेटाग्राम हेडर में एक चेकसम शामिल होता है।

उदाहरण: यदि ट्रांसमिशन के दौरान वीडियो कॉन्फ्रेंसिंग डेटाग्राम दूषित हो जाता है, तो चेकसम त्रुटि की पहचान करने में मदद करता है।

13. सीमाएँ: यूडीपी उन अनुप्रयोगों के लिए उपयुक्त नहीं है जिनके लिए गारंटीकृत डेटा वितरण की आवश्यकता होती है, जैसे फ़ाइल स्थानांतरण या महत्वपूर्ण डेटा ट्रांसमिशन।

उदाहरण: ईमेल के माध्यम से महत्वपूर्ण दस्तावेज़ भेजते समय, डेटा अखंडता सुनिश्चित करने के लिए यूडीपी की तुलना में टीसीपी को प्राथमिकता दी जाती है।

14. विश्वसनीयता ट्रेड-ऑफ: यूडीपी गति और कम विलंबता प्रदान करता है लेकिन विश्वसनीयता की कीमत पर। एप्लिकेशन को अपनी स्वयं की त्रुटि-जाँच और सुधार तंत्र लागू करना होगा।

उदाहरण: ऑनलाइन मल्टीप्लेयर गेम प्रतिक्रिया के लिए यूडीपी का उपयोग करते हैं, लेकिन गेम डेवलपर्स खोए हुए या आउट-ऑफ-ऑर्डर डेटा को संभालने के लिए तंत्र बनाते हैं।

15. IoT में UDP: UDP का उपयोग आमतौर पर उपकरणों के बीच हल्के और कुशल डेटा विनिमय के लिए इंटरनेट ऑफ थिंग्स (IoT) में किया जाता है।

उदाहरण: स्मार्ट होम नेटवर्क में IoT डिवाइस विश्लेषण और नियंत्रण के लिए सेंसर डेटा को केंद्रीय हब तक संचारित करने के लिए यूडीपी का उपयोग कर सकते हैं।

यूडीपी एक हल्का, कनेक्शन रहित प्रोटोकॉल है जो उन अनुप्रयोगों के लिए उपयुक्त है जहां गारंटीकृत डेटा डिलीवरी की तुलना में गति और कम विलंबता अधिक महत्वपूर्ण है। इसका वास्तविक समय अनुप्रयोगों, प्रसारण और IoT में व्यापक रूप से उपयोग किया जाता है, लेकिन अनुप्रयोगों को डेटा विश्वसनीयता को स्वतंत्र रूप से संभालना होगा।

05.HTTPS (Hypertext Transfer Protocol Secure)

1. HTTPS (हाइपरटेक्स्ट ट्रांसफर प्रोटोकॉल सिक्योर) परिभाषित: HTTPS एक सुरक्षित संचार प्रोटोकॉल है जो उपयोगकर्ता के वेब ब्राउज़र और वेबसाइट के बीच आदान-प्रदान किए गए डेटा को एन्क्रिप्ट करता है, जिससे जानकारी की गोपनीयता और अखंडता सुनिश्चित होती है।

2. डेटा एन्क्रिप्शन: HTTPS डेटा को एक सुरक्षित प्रारूप में बदलने के लिए एन्क्रिप्शन का उपयोग करता है, जिससे ट्रांसमिशन के दौरान अनधिकृत पहुंच और जासूसी को रोका जा सके।

उदाहरण: जब आप किसी ई-कॉमर्स वेबसाइट पर अपने क्रेडिट कार्ड की जानकारी दर्ज करते हैं, तो HTTPS यह सुनिश्चित करता है कि डेटा एन्क्रिप्टेड है और संभावित हैकर्स से सुरक्षित है।

3. एसएसएल/टीएलएस एन्क्रिप्शन: HTTPS उपयोगकर्ता के ब्राउज़र और वेब सर्वर के बीच एक सुरक्षित कनेक्शन स्थापित करने के लिए एसएसएल (सिक्योर सॉकेट लेयर) या टीएलएस (ट्रांसपोर्ट लेयर सिक्योरिटी) प्रोटोकॉल पर निर्भर करता है।

उदाहरण: जब आप अपने ब्राउज़र के एड्रेस बार में एक पैडलॉक आइकन देखते हैं, तो यह इंगित करता है कि एसएसएल/टीएलएस एन्क्रिप्शन उपयोग में है।

4. सुरक्षित डेटा ट्रांसमिशन: HTTPS विभिन्न प्रकार के डेटा ट्रांसमिशन को सुरक्षित करता है, जिसमें लॉगिन क्रेडेंशियल, वित्तीय लेनदेन, व्यक्तिगत जानकारी और संवेदनशील संचार शामिल हैं।

उदाहरण: जब आप अपने ऑनलाइन बैंकिंग खाते में लॉग इन करते हैं या एक गोपनीय ईमेल भेजते हैं, तो HTTPS सुनिश्चित करता है कि आपका डेटा सुरक्षित रूप से प्रसारित हो।

5. प्रमाणीकरण: HTTPS वेबसाइट की वैधता को सत्यापित करने के लिए प्रमाणीकरण प्रदान करता है, यह पुष्टि करता है कि आप इच्छित गंतव्य से जुड़ रहे हैं, न कि किसी दुर्भावनापूर्ण धोखेबाज से।

उदाहरण: विश्वसनीय प्रमाणपत्र प्राधिकारियों द्वारा जारी किए गए एसएसएल/टीएलएस प्रमाणपत्र, किसी वेबसाइट की पहचान को मान्य करते हैं, और उपयोगकर्ता प्रमाणपत्र विवरण की जांच करके इसे सत्यापित कर सकते हैं।

6. यूआरएल योजना: HTTPS को किसी वेबसाइट के यूआरएल में “https://” योजना द्वारा दर्शाया जाता है, जो मानक HTTP प्रोटोकॉल का सुरक्षित संस्करण है।

उदाहरण: जब आप किसी सुरक्षित वेबसाइट पर जाते हैं, तो URL “https://www.example.com” से शुरू होता है।

7. पोर्ट नंबर: HTTPS आमतौर पर संचार के लिए पोर्ट 443 का उपयोग करता है, जबकि HTTP पोर्ट 80 का उपयोग करता है। पोर्ट नंबर यह सुनिश्चित करता है कि सुरक्षित डेटा उचित गंतव्य तक निर्देशित है।

उदाहरण: HTTPS के माध्यम से वेबसाइटों से सुरक्षित रूप से जुड़ने के लिए ब्राउज़र पोर्ट 443 का उपयोग करते हैं।

8. वेबसाइट सुरक्षा: HTTPS वेबसाइट सुरक्षा का एक महत्वपूर्ण घटक है, जो उपयोगकर्ताओं को विभिन्न ऑनलाइन खतरों, जैसे बीच-बीच में होने वाले हमलों और डेटा अवरोधन से बचाता है।

उदाहरण: ई-कॉमर्स वेबसाइट, सोशल मीडिया प्लेटफॉर्म और ऑनलाइन बैंक सुरक्षित उपयोगकर्ता इंटरैक्शन सुनिश्चित करने के लिए HTTPS लागू करते हैं।

9. SEO रैंकिंग फैक्टर: Google जैसे सर्च इंजन द्वारा HTTPS को एक रैंकिंग फैक्टर माना जाता है। HTTPS वाली वेबसाइटों को सर्च इंजन रैंकिंग में थोड़ी बढ़त मिल सकती है।

उदाहरण: सुरक्षित एन्क्रिप्शन के बिना समान साइट की तुलना में HTTPS वाली वेबसाइट खोज परिणामों में उच्च रैंक पर हो सकती है।

10. भरोसा और विश्वसनीयता: HTTPS एक वेबसाइट की विश्वसनीयता और विश्वसनीयता को बढ़ाता है, क्योंकि उपयोगकर्ताओं को सुरक्षित साइटों पर भरोसा करने और उनसे जुड़ने की अधिक संभावना होती है।

उदाहरण: विज़िटर किसी वेबसाइट पर व्यक्तिगत जानकारी दर्ज करने में अधिक सहज होते हैं जो HTTPS को इंगित करने वाला पैडलॉक प्रतीक प्रदर्शित करता है।

11. ब्राउज़र सुरक्षा चेतावनियाँ: क्रोम और फ़ायरफ़ॉक्स जैसे आधुनिक वेब ब्राउज़र, HTTPS के बिना वेबसाइटों को “सुरक्षित नहीं” के रूप में चिह्नित करते हैं, जो संभावित रूप से उपयोगकर्ताओं को ऐसी साइटों पर जाने से हतोत्साहित करते हैं।

उदाहरण: जब उपयोगकर्ताओं को “सुरक्षित नहीं” चेतावनी मिलती है, तो वे आगे बढ़ने या संवेदनशील जानकारी साझा करने में संकोच कर सकते हैं।

12. गोपनीयता अनुपालन: जीडीपीआर जैसे डेटा सुरक्षा नियमों के अनुपालन के लिए HTTPS एक आवश्यकता है, जो व्यक्तिगत डेटा के सुरक्षित प्रबंधन को अनिवार्य करता है।

उदाहरण: ग्राहक डेटा संसाधित करने वाली ई-कॉमर्स वेबसाइटों को गोपनीयता नियमों का अनुपालन करने के लिए HTTPS लागू करना होगा।

13. एन्क्रिप्टेड कुकीज़: HTTPS कुकीज़ को एन्क्रिप्ट करता है, कुकीज़ में संग्रहीत संवेदनशील जानकारी तक अनधिकृत पहुंच को रोककर उपयोगकर्ता की गोपनीयता को बढ़ाता है।

उदाहरण: उपयोगकर्ता लॉगिन सत्र कुकीज़, जिनमें प्रमाणीकरण टोकन शामिल हैं, HTTPS के साथ सुरक्षित हैं।

14. सामग्री वितरण: सामग्री वितरण नेटवर्क (सीडीएन) अक्सर वेबसाइट सामग्री को सुरक्षित रूप से वितरित करने के लिए HTTPS का उपयोग करते हैं, जिससे उपयोगकर्ताओं को तेज़ और सुरक्षित सामग्री वितरण सुनिश्चित होता है।

उदाहरण: सीडीएन प्रदर्शन और सुरक्षा को बढ़ाने के लिए HTTPS पर सुरक्षित रूप से छवियों और वीडियो जैसी वेबसाइट संपत्तियों की सेवा प्रदान करते हैं।

15. भविष्य का वेब मानक: HTTPS को आधुनिक वेब के लिए एक मानक माना जाता है, और कई संगठन और पहल सभी वेबसाइटों के लिए सुरक्षित कनेक्शन अपनाने को बढ़ावा देते हैं।

उदाहरण: “HTTPS Everywhere” पहल वेबसाइटों को डिफ़ॉल्ट रूप से HTTPS लागू करने के लिए प्रोत्साहित करती है, जिससे वेब सभी के लिए सुरक्षित हो जाता है।

HTTPS वेब सुरक्षा और डेटा गोपनीयता का एक मूलभूत घटक है। यह डेटा को एन्क्रिप्ट करता है, प्रमाणीकरण प्रदान करता है और वेबसाइट की विश्वसनीयता बढ़ाता है। HTTPS अपनाने वाली वेबसाइटें न केवल अपने उपयोगकर्ताओं की सुरक्षा करती हैं|

06.DNS (Domain Name System)

डीएनएस (डोमेन नाम प्रणाली) परिभाषा :- डीएनएस इंटरनेट की पता पुस्तिका है, जो उपयोगकर्ता के अनुकूल डोमेन नामों को वेब पर डेटा रूट करने के लिए उपयोग किए जाने वाले आईपी पते में अनुवादित करता है।

उदाहरण: जब आप अपने ब्राउज़र में “www.jankari24.com” दर्ज करते हैं, तो DNS इसे कनेक्शन को सक्षम करते हुए “192.0.2.1” जैसे आईपी पते पर हल कर देता है।

1.डोमेन नाम: एक अद्वितीय, मानव-पठनीय नाम जो किसी वेबसाइट या ऑनलाइन संसाधन की पहचान करता है, उदाहरण के लिए, “google.com।”

उदाहरण: “amazon.com” एक डोमेन नाम है जो Amazon की वेबसाइट की ओर इशारा करता है।

2. आईपी पता: नेटवर्क पर उपकरणों को सौंपा गया एक संख्यात्मक लेबल, जैसे “203.0.113.1।”

उदाहरण: Google के सर्वर में “8.8.8.8” जैसे आईपी पते हैं।

3. डीएनएस क्वेरी: एक डोमेन नाम को आईपी पते पर हल करने के लिए डीएनएस सर्वर से किया गया अनुरोध।

उदाहरण: जब आप एक यूआरएल टाइप करते हैं, तो आपका कंप्यूटर उस डोमेन से जुड़े आईपी पते को खोजने के लिए एक डीएनएस क्वेरी भेजता है।

4 .डीएनएस सर्वर: इंटरनेट पर कंप्यूटर जो डोमेन नाम की जानकारी संग्रहीत करते हैं और डीएनएस प्रश्नों का जवाब देते हैं।

उदाहरण: Google का सार्वजनिक DNS सर्वर, जिसका IP पता “8.8.8.8” है, DNS रिज़ॉल्यूशन के लिए व्यापक रूप से उपयोग किया जाता है।

5. डीएनएस कैश: हाल ही में हल किए गए डोमेन नाम और उनके संबंधित आईपी पते का अस्थायी भंडारण।

उदाहरण: एक DNS कैश बार-बार देखी जाने वाली वेबसाइटों के लिए भविष्य के अनुरोधों को तेज़ कर सकता है।

6. टीटीएल (टाइम टू लिव): डीएनएस रिकॉर्ड में एक मान जो निर्दिष्ट करता है कि डीएनएस रिज़ॉल्वर को जानकारी को ताज़ा करने से पहले कितनी देर तक रखना चाहिए।

उदाहरण: 3600 सेकंड के टीटीएल का मतलब है कि डीएनएस रिकॉर्ड एक घंटे के लिए वैध है।

7. DNS रिकॉर्ड प्रकार: विभिन्न प्रकार, जैसे A, CNAME, MX और TXT रिकॉर्ड, डोमेन जानकारी के विभिन्न पहलुओं को परिभाषित करते हैं।

उदाहरण: एक A रिकॉर्ड एक डोमेन नाम को IPv4 पते पर मैप करता है, जबकि एक MX रिकॉर्ड मेल सर्वर जानकारी निर्दिष्ट करता है।

8. डीएनएस प्रसार: परिवर्तन किए जाने के बाद इंटरनेट पर डीएनएस रिकॉर्ड को अपडेट करने की प्रक्रिया।

उदाहरण: जब आप अपनी वेबसाइट का होस्टिंग प्रदाता बदलते हैं, तो DNS प्रसार यह सुनिश्चित करता है कि विज़िटर नए सर्वर की सामग्री देखें।

9. डीएनएसएसईसी (डीएनएस सुरक्षा एक्सटेंशन): डीएनएस के लिए सुरक्षा की एक अतिरिक्त परत, डोमेन नाम स्पूफिंग और डेटा हेरफेर को रोकती है।

उदाहरण: DNSSEC यह सुनिश्चित करता है कि जब आप अपने बैंक की वेबसाइट पर जाएँ, तो आपको किसी दुर्भावनापूर्ण साइट पर पुनर्निर्देशित न किया जाए।

07.SMTP (Simple Mail Transfer Protocol)

1. एसएमटीपी (सिंपल मेल ट्रांसफर प्रोटोकॉल) परिभाषित: एसएमटीपी एक मानक प्रोटोकॉल है जिसका उपयोग इंटरनेट पर ईमेल संदेश भेजने और रूट करने के लिए किया जाता है। यह ईमेल संचार की दुनिया में एक महत्वपूर्ण भूमिका निभाता है।

2. ईमेल भेजना: एसएमटीपी मुख्य रूप से प्रेषक के ईमेल क्लाइंट या सर्वर से प्राप्तकर्ता के ईमेल सर्वर पर आउटगोइंग ईमेल संदेश भेजने के लिए जिम्मेदार है।

3. एसएमटीपी सर्वर: एसएमटीपी सर्वर आउटगोइंग ईमेल को संसाधित करने और वितरित करने के लिए जिम्मेदार हैं। वे मेल ट्रांसफर एजेंट के रूप में कार्य करते हैं, संदेशों को उनके गंतव्य तक निर्देशित करते हैं।

उदाहरण: जब आप अपने ईमेल क्लाइंट से एक ईमेल भेजते हैं, तो यह संदेश भेजने के लिए आपके एसएमटीपी सर्वर से जुड़ जाता है।

4. पोर्ट नंबर: एसएमटीपी आमतौर पर अनएन्क्रिप्टेड संचार के लिए पोर्ट 25 का उपयोग करता है। पोर्ट 587 का उपयोग अक्सर सुरक्षित और प्रमाणित ईमेल ट्रांसमिशन (टीएलएस/एसएसएल के साथ एसएमटीपी) के लिए किया जाता है।

उदाहरण: ईमेल क्लाइंट सुरक्षित संचार के लिए पोर्ट 587 का उपयोग करके एसएमटीपी सर्वर से कनेक्ट होते हैं।

5. प्रमाणीकरण: SMTP को यह सुनिश्चित करने के लिए प्रमाणीकरण की आवश्यकता होती है कि केवल अधिकृत उपयोगकर्ता ही ईमेल भेज सकें। सामान्य प्रमाणीकरण तंत्र में उपयोगकर्ता नाम और पासवर्ड शामिल हैं।

उदाहरण: जब आप ईमेल भेजने के लिए अपने ईमेल खाते में लॉग इन करते हैं, तो आप एसएमटीपी सर्वर से प्रमाणित करने के लिए अपना उपयोगकर्ता नाम और पासवर्ड प्रदान करते हैं।

6. रिले सर्वर: एसएमटीपी सर्वर रिले सर्वर के रूप में कार्य कर सकते हैं, प्राप्तकर्ता के ईमेल सर्वर पर ईमेल अग्रेषित कर सकते हैं। यह विभिन्न डोमेन पर ईमेल डिलीवरी के लिए विशेष रूप से उपयोगी है।

उदाहरण: जब आप किसी प्राप्तकर्ता को किसी भिन्न ईमेल सेवा प्रदाता (उदाहरण के लिए, जीमेल से याहू) पर एक ईमेल भेजते हैं, तो आपका एसएमटीपी सर्वर संदेश को प्राप्तकर्ता के ईमेल सर्वर पर भेज देता है।

7. एसएमटीपी कमांड: एसएमटीपी क्लाइंट और सर्वर ईमेल संदेशों को आरंभ करने, संबोधित करने और भेजने के लिए हेलो, मेल फ्रॉम, आरसीपीटी टू और डेटा जैसे कमांड की एक श्रृंखला का उपयोग करके संचार करते हैं।

उदाहरण: ईमेल ट्रांसफर शुरू करते समय “MAIL FROM” कमांड प्रेषक का ईमेल पता निर्दिष्ट करता है।

8. एसएमटीपी प्रतिक्रियाएं: एसएमटीपी सर्वर प्रत्येक कमांड के परिणाम को इंगित करने के लिए तीन अंकों के स्टेटस कोड के साथ प्रतिक्रिया करते हैं। सामान्य स्थिति कोड में 220 (सेवा तैयार), 250 (ओके), और 554 (लेनदेन विफल) शामिल हैं।

उदाहरण: 250 स्टेटस कोड पुष्टि करता है कि एक ईमेल ट्रांसफर कमांड स्वीकार कर लिया गया है और सफलतापूर्वक निष्पादित किया गया है।

9. ईमेल रूटिंग: एसएमटीपी उस मार्ग को निर्धारित करने के लिए जिम्मेदार है जो एक ईमेल संदेश अपने गंतव्य तक पहुंचने के लिए लेगा, जिसमें मध्यवर्ती मेल सर्वर और डोमेन शामिल हैं।

उदाहरण: जब आप एक देश से दूसरे देश में ईमेल भेजते हैं, तो एसएमटीपी यह सुनिश्चित करता है कि संदेश मध्यवर्ती सर्वरों की एक श्रृंखला के माध्यम से प्राप्तकर्ता तक पहुंचे।

10. बाउंस संदेश: एसएमटीपी बाउंस संदेशों को संभालने के लिए भी जिम्मेदार है, जो तब उत्पन्न होते हैं जब कोई ईमेल वितरित नहीं किया जा सकता है। ये संदेश प्रेषक को डिलीवरी विफलताओं की सूचना देते हैं।

उदाहरण: यदि आप प्राप्तकर्ता का ईमेल पता गलत टाइप करते हैं, तो एसएमटीपी सर्वर आपको डिलीवरी विफलता की सूचना देने के लिए एक बाउंस संदेश भेजेगा।

11. ईमेल रिले प्रतिबंध: दुरुपयोग को रोकने के लिए एसएमटीपी सर्वर अक्सर ईमेल रिलेइंग पर प्रतिबंध लागू करते हैं। ईमेल रिले करने के लिए SMTP सर्वर का उपयोग करने से पहले उपयोगकर्ताओं को प्रमाणित करना होगा।

उदाहरण: अनधिकृत उपयोगकर्ताओं को एसएमटीपी सर्वर के माध्यम से स्पैम भेजने से रोकने के लिए, ईमेल रिले करने से पहले प्रमाणीकरण की आवश्यकता हो सकती है।

12. एसएमटीपी और माइम: एसएमटीपी ईमेल संदेशों में अटैचमेंट, कैरेक्टर एनकोडिंग और मल्टीमीडिया सामग्री को संभालने के लिए बहुउद्देशीय इंटरनेट मेल एक्सटेंशन (एमआईएमई) मानक के साथ हाथ से काम करता है।

उदाहरण: जब आप किसी अनुलग्नक के साथ एक ईमेल भेजते हैं, तो MIME SMTP ट्रांसमिशन के लिए अनुलग्नक को एन्कोड और प्रारूपित करने में मदद करता है।

13. स्पैम रोकथाम: एसएमटीपी सर्वर अक्सर अवांछित या दुर्भावनापूर्ण ईमेल संदेशों को फ़िल्टर करने के लिए एंटी-स्पैम उपाय लागू करते हैं। इसमें ईमेल हेडर विश्लेषण और ब्लैकलिस्टिंग जैसी तकनीकें शामिल हैं।

उदाहरण: ईमेल सेवाओं में स्पैम फ़िल्टर स्पैम संकेतकों के लिए आने वाले ईमेल की जांच करते हैं, जिससे आपके इनबॉक्स में स्पैम संदेशों की संख्या कम हो जाती है।

14. सुरक्षित एसएमटीपी (एसएमटीपीएस): सुरक्षित एसएमटीपी (एसएमटीपीएस) ट्रांसमिशन के दौरान ईमेल संदेशों की गोपनीयता और अखंडता की सुरक्षा के लिए एन्क्रिप्शन (जैसे, एसएसएल/टीएलएस) का उपयोग करता है।

उदाहरण: एसएमटीपीएस सुनिश्चित करता है कि संवेदनशील ईमेल सामग्री, जैसे लॉगिन क्रेडेंशियल या व्यक्तिगत जानकारी, सुरक्षित रहे।

15. अनुकूलता एवं सार्वभौमिकता: एसएमटीपी एक सार्वभौमिक प्रोटोकॉल है जिसका उपयोग लगभग सभी ईमेल सेवाओं और ग्राहकों द्वारा किया जाता है, जो विभिन्न प्लेटफार्मों पर अनुकूलता और संचार सुनिश्चित करता है।

उदाहरण: चाहे आप जीमेल, आउटलुक, या ऐप्पल मेल का उपयोग कर रहे हों, एसएमटीपी अंतर्निहित प्रोटोकॉल है जो आपको ईमेल संदेश भेजने और प्राप्त करने की अनुमति देता है।

एसएमटीपी ईमेल संचार की रीढ़ है, जो इंटरनेट पर ईमेल संदेश भेजने, रूट करने और वितरित करने के लिए जिम्मेदार है। संदेशों का विश्वसनीय प्रसारण सुनिश्चित करने के लिए ईमेल सेवाओं का उपयोग करने वाले किसी भी व्यक्ति और ईमेल प्रशासकों के लिए एसएमटीपी को समझना महत्वपूर्ण है।

08.POP (Post Office Protocol)

1. पीओपी (पोस्ट ऑफिस प्रोटोकॉल) परिभाषित: POP एक मानक प्रोटोकॉल है जिसका उपयोग मेल सर्वर से स्थानीय ईमेल क्लाइंट या एप्लिकेशन पर ईमेल संदेशों को पुनर्प्राप्त करने के लिए किया जाता है। यह ईमेल संचार प्रक्रिया का एक मूलभूत हिस्सा है।

2. ईमेल पुनर्प्राप्त करना: POP मुख्य रूप से मेल सर्वर से उपयोगकर्ता के डिवाइस पर ईमेल की पुनर्प्राप्ति पर केंद्रित है। इसका उपयोग संदेशों को स्थानीय इनबॉक्स में डाउनलोड करने के लिए किया जाता है।

3. पीओपी सर्वर: POP सर्वर आने वाले ईमेल संदेशों को संग्रहीत और प्रबंधित करते हैं। उपयोगकर्ता अपने ईमेल तक पहुंचने के लिए इन सर्वरों से जुड़ते हैं।

उदाहरण: जब आप अपना ईमेल क्लाइंट खोलते हैं और अपने संदेश पुनः प्राप्त करते हैं, तो यह आपके ईमेल डाउनलोड करने के लिए POP सर्वर से जुड़ जाता है।

4. पोर्ट नंबर: पीओपी आम तौर पर अनएन्क्रिप्टेड संचार के लिए पोर्ट 110 का उपयोग करता है, जबकि एसएसएल/टीएलएस (सुरक्षित पीओपी या पीओपी3एस) पर पीओपी एन्क्रिप्टेड संचार के लिए पोर्ट 995 का उपयोग करता है।

उदाहरण: ईमेल क्लाइंट सुरक्षित ईमेल पुनर्प्राप्ति के लिए पोर्ट 995 का उपयोग करके POP सर्वर से कनेक्ट होते हैं।

5. प्रमाणीकरण: उपयोगकर्ताओं को अपने ईमेल तक पहुँचने के लिए POP सर्वर से कनेक्ट करते समय स्वयं को उपयोगकर्ता नाम और पासवर्ड से प्रमाणित करना होगा।

उदाहरण: जब आप अपने ईमेल क्लाइंट को कॉन्फ़िगर करते हैं, तो आप POP सर्वर पर अपने मेलबॉक्स तक पहुंचने के लिए अपना उपयोगकर्ता नाम और पासवर्ड प्रदान करते हैं।

6. ईमेल डाउनलोड: POP उपयोगकर्ताओं को सर्वर से अपने स्थानीय डिवाइस पर ईमेल संदेश डाउनलोड करने की अनुमति देता है। एक बार डाउनलोड होने के बाद, ईमेल आमतौर पर सर्वर से हटा दिए जाते हैं।

उदाहरण: जब आप POP क्लाइंट का उपयोग करके अपने ईमेल पुनर्प्राप्त करते हैं, तो संदेश आपके कंप्यूटर पर डाउनलोड हो जाते हैं, और उन्हें सर्वर से हटाया जा सकता है।

7. संदेश हटाना: पीओपी क्लाइंट अक्सर स्थानीय इनबॉक्स में डाउनलोड होने के बाद सर्वर से संदेशों को हटाने का विकल्प प्रदान करते हैं।

उदाहरण: POP क्लाइंट का उपयोग करके ईमेल पढ़ने के बाद, आप इसे सर्वर से हटाना चुन सकते हैं।

8. सर्वर पर कॉपी छोड़ें: कई पीओपी क्लाइंट उपयोगकर्ताओं को सेटिंग्स कॉन्फ़िगर करने की अनुमति देते हैं जो सर्वर पर ईमेल की एक प्रति छोड़ देते हैं, यह सुनिश्चित करते हुए कि यह कई उपकरणों से पहुंच योग्य है।

उदाहरण: यदि आप अपने ईमेल की जांच करने के लिए कई उपकरणों का उपयोग करते हैं, तो आप सर्वर पर संदेशों की एक प्रति छोड़ने के लिए अपने ईमेल क्लाइंट को कॉन्फ़िगर कर सकते हैं।

9. कोई तुल्यकालन नहीं: POP सर्वर और स्थानीय क्लाइंट के बीच ईमेल क्रियाओं (जैसे, पढ़ने/अपठित स्थिति, फ़ोल्डर संगठन) को सिंक्रनाइज़ नहीं करता है। यह एकतरफ़ा डाउनलोड प्रक्रिया है.

उदाहरण: आपके स्थानीय ईमेल क्लाइंट में किए गए परिवर्तन, जैसे किसी ईमेल को पढ़ा गया के रूप में चिह्नित करना, POP का उपयोग करते समय सर्वर पर प्रतिबिंबित नहीं होंगे।

10. ऑफ़लाइन पहुंच के लिए उपयुक्त: पीओपी उन उपयोगकर्ताओं के लिए उपयुक्त है जो अपने ईमेल को ऑफ़लाइन एक्सेस करना चाहते हैं क्योंकि यह संदेशों को स्थानीय डिवाइस पर डाउनलोड करता है।

उदाहरण: जब आप इंटरनेट एक्सेस के बिना यात्रा कर रहे हों, तब भी आप POP क्लाइंट का उपयोग करके पहले से डाउनलोड किए गए ईमेल तक पहुंच सकते हैं।

11. POP3 और POP2: POP3 (पोस्ट ऑफिस प्रोटोकॉल, संस्करण 3) सबसे अधिक इस्तेमाल किया जाने वाला संस्करण है, जबकि POP2 (संस्करण 2) एक पुराना और कम सुरक्षित संस्करण है।

उदाहरण: आधुनिक ईमेल क्लाइंट और सर्वर सुरक्षित और कुशल ईमेल पुनर्प्राप्ति के लिए POP3 का समर्थन करते हैं।

12. IMAP का विकल्प: POP ईमेल पुनर्प्राप्ति के लिए IMAP (इंटरनेट मैसेज एक्सेस प्रोटोकॉल) का एक विकल्प है, जो विभिन्न लाभ और सीमाएँ प्रदान करता है।

उदाहरण: यदि आप अपने ईमेल को स्थानीय रूप से डाउनलोड और संग्रहीत करना पसंद करते हैं, तो IMAP की तुलना में POP एक उपयुक्त विकल्प है।

13. कम भंडारण कोटा के लिए उपयुक्त: सीमित सर्वर स्टोरेज वाले उपयोगकर्ताओं के लिए पीओपी एक व्यावहारिक विकल्प है, क्योंकि डाउनलोड किए गए ईमेल स्थानीय डिवाइस पर संग्रहीत होते हैं, सर्वर पर नहीं।

उदाहरण: छोटे ईमेल कोटा वाले उपयोगकर्ता अपने मेलबॉक्स आकार को प्रभावी ढंग से प्रबंधित करने के लिए POP का उपयोग कर सकते हैं।

14. सुरक्षा संबंधी बातें: POP का उपयोग करते समय सुरक्षा महत्वपूर्ण है, विशेषकर जब सुरक्षित POP (POP3S) का उपयोग नहीं किया जा रहा हो। पासवर्ड और कनेक्शन सुरक्षित होने चाहिए. |

उदाहरण: सुरक्षित POP (POP3S) का उपयोग ट्रांसमिशन के दौरान ईमेल सामग्री की गोपनीयता सुनिश्चित करने में मदद करता है।

15. ईमेल क्लाइंट में पीओपी कॉन्फ़िगर करना: उपयोगकर्ता ईमेल पुनर्प्राप्त करने के लिए POP का उपयोग करने के लिए अपने ईमेल क्लाइंट को कॉन्फ़िगर कर सकते हैं। इसमें आमतौर पर सर्वर की POP सेटिंग्स और प्रमाणीकरण क्रेडेंशियल प्रदान करना शामिल है।

उदाहरण: ईमेल क्लाइंट में अपना ईमेल खाता सेट करते समय, आपको आने वाले पीओपी सर्वर और प्रमाणीकरण विवरण निर्दिष्ट करने के लिए कहा जाएगा।

POP एक सर्वर से स्थानीय ईमेल क्लाइंट तक ईमेल संदेशों को पुनः प्राप्त करने के लिए व्यापक रूप से उपयोग किया जाने वाला प्रोटोकॉल है। यह ऑफ़लाइन पहुंच और सरलता जैसे लाभ प्रदान करता है लेकिन सिंक्रनाइज़ेशन और रिमोट एक्सेस के मामले में इसकी सीमाएं हैं।

पीओपी को समझना उन ईमेल उपयोगकर्ताओं के लिए आवश्यक है जो अपने ईमेल क्लाइंट को कॉन्फ़िगर करना चाहते हैं और अपनी ईमेल पुनर्प्राप्ति को प्रभावी ढंग से प्रबंधित करना चाहते हैं।

09.IMAP (Internet Message Access Protocol)

1. IMAP (इंटरनेट मैसेज एक्सेस प्रोटोकॉल) परिभाषित: IMAP एक मानक ईमेल प्रोटोकॉल है जिसका उपयोग मेल सर्वर पर संग्रहीत ईमेल संदेशों को पुनर्प्राप्त करने और प्रबंधित करने के लिए किया जाता है। यह आधुनिक ईमेल संचार का एक मूलभूत हिस्सा है।

2. ईमेल को दूर से एक्सेस करना: IMAP उपयोगकर्ताओं को अपने स्थानीय डिवाइस पर संदेशों को डाउनलोड करने की आवश्यकता के बिना, सीधे मेल सर्वर से अपने ईमेल संदेशों तक पहुंचने की अनुमति देता है।

3. आईएमएपी सर्वर: IMAP सर्वर ईमेल संदेशों को संग्रहीत करते हैं और उन्हें उपयोगकर्ताओं के ईमेल क्लाइंट तक पहुंचाते हैं। उपयोगकर्ता अपने ईमेल तक पहुंचने के लिए इन सर्वरों से जुड़ते हैं।

उदाहरण: जब आप वेबमेल सेवा या ईमेल क्लाइंट का उपयोग करके अपना ईमेल जांचते हैं, तो आप अपने संदेशों को देखने के लिए IMAP सर्वर से कनेक्ट हो रहे होते हैं।

4. पोर्ट नंबर: IMAP आमतौर पर अनएन्क्रिप्टेड संचार के लिए पोर्ट 143 का उपयोग करता है, जबकि IMAPS (सुरक्षित IMAP) एन्क्रिप्टेड संचार के लिए पोर्ट 993 का उपयोग करता है।

उदाहरण: ईमेल क्लाइंट सुरक्षित ईमेल पहुंच सुनिश्चित करने के लिए पोर्ट 993 का उपयोग करके IMAP सर्वर से कनेक्ट होते हैं।

5. ईमेल सिंक्रनाइज़ेशन: IMAP सर्वर और उपयोगकर्ता के ईमेल क्लाइंट के बीच ईमेल क्रियाओं (जैसे, पढ़ने/अपठित स्थिति, फ़ोल्डर संगठन) को सिंक्रनाइज़ करता है। एक तरफ किए गए परिवर्तन दूसरी तरफ परिलक्षित होते हैं।

उदाहरण: जब आप अपने ईमेल क्लाइंट में किसी ईमेल को पठित के रूप में चिह्नित करते हैं, तो IMAP का उपयोग करते समय इसे सर्वर पर भी पठित के रूप में चिह्नित किया जाएगा।

6. मल्टीपल डिवाइस एक्सेस: IMAP उन उपयोगकर्ताओं के लिए आदर्श है जो अपने ईमेल को कई उपकरणों (जैसे, कंप्यूटर, स्मार्टफोन, टैबलेट) से एक्सेस करते हैं, क्योंकि ईमेल क्रियाएं और संदेश सभी उपकरणों पर सुसंगत होते हैं।

उदाहरण: चाहे आप अपने ईमेल को अपने कंप्यूटर, फोन या टैबलेट पर जांचें, IMAP का उपयोग यह सुनिश्चित करता है कि ईमेल क्रियाएं सिंक्रनाइज़ हैं।

7. फ़ोल्डर संगठन: IMAP फ़ोल्डरों में ईमेल के संगठन का समर्थन करता है, जिससे उपयोगकर्ताओं को सर्वर पर अपनी ईमेल संरचना बनाने और प्रबंधित करने की अनुमति मिलती है।

उदाहरण: आप विशिष्ट ईमेल श्रेणियों, जैसे “कार्य,” “व्यक्तिगत,” या “यात्रा” के लिए फ़ोल्डर बना सकते हैं।

8. ईमेल खोज और छँटाई: IMAP उपयोगकर्ताओं को सर्वर पर अपने ईमेल खोजने और क्रमबद्ध करने की अनुमति देता है, जिससे विशिष्ट संदेशों को ढूंढना आसान हो जाता है।

उदाहरण: आप ईमेल को प्रेषक, विषय या कीवर्ड के आधार पर खोज सकते हैं और उन्हें दिनांक या अन्य मानदंडों के अनुसार क्रमबद्ध कर सकते हैं।

9. ऑफ़लाइन पहुंच: IMAP उपयोगकर्ताओं को ऑफ़लाइन होने पर भी अपने ईमेल देखने में सक्षम बनाता है, क्योंकि ईमेल सर्वर पर रहते हैं और कनेक्शन पुनः स्थापित होने पर सिंक्रनाइज़ हो जाते हैं।

उदाहरण: यदि आप इंटरनेट एक्सेस के बिना उड़ान में हैं, तब भी आप IMAP के साथ कॉन्फ़िगर किए गए ईमेल क्लाइंट का उपयोग करके अपने हाल के ईमेल तक पहुंच सकते हैं।

10. सर्वर पर ईमेल संग्रहण: ईमेल संदेशों को IMAP के साथ सर्वर पर संग्रहीत किया जाता है, जिससे उपयोगकर्ता के डिवाइस पर बड़े स्थानीय भंडारण की आवश्यकता कम हो जाती है।

उदाहरण: IMAP का उपयोग करके, आप अपने मेलबॉक्स को व्यवस्थित रख सकते हैं और स्थानीय भंडारण आवश्यकताओं को कम करते हुए ईमेल को सर्वर पर संग्रहीत कर सकते हैं।

11. ईमेल हटाना: IMAP का उपयोग करके किसी ईमेल को हटाने से वह सर्वर और उपयोगकर्ता के स्थानीय डिवाइस दोनों से हट जाता है। कुछ IMAP क्लाइंट हटाए गए आइटम को ट्रैश फ़ोल्डर में ले जाने का विकल्प प्रदान करते हैं। उदाहरण: जब आप अपने ईमेल क्लाइंट से कोई ईमेल हटाते हैं, तो उसे सर्वर से भी हटा दिया जाता है, जिससे लगातार ईमेल प्रबंधन सुनिश्चित होता है।

12. आईएमएपी और पीओपी: ईमेल पुनर्प्राप्ति विधि के रूप में IMAP की तुलना अक्सर POP (पोस्ट ऑफिस प्रोटोकॉल) से की जाती है। जबकि IMAP सिंक्रनाइज़ेशन और रिमोट एक्सेस प्रदान करता है, POP को स्थानीय डिवाइस पर ईमेल संदेश डाउनलोड करने के लिए डिज़ाइन किया गया है।

उदाहरण: IMAP उन उपयोगकर्ताओं के लिए उपयुक्त है जो अपने ईमेल को कई उपकरणों से एक्सेस करना चाहते हैं और उन्हें सिंक्रनाइज़ रखना चाहते हैं, जबकि POP उन लोगों द्वारा पसंद किया जाता है जो ईमेल को स्थानीय रूप से डाउनलोड और संग्रहीत करना चाहते हैं।

13. मोबाइल उपकरण: IMAP का उपयोग आमतौर पर स्मार्टफोन और टैबलेट जैसे मोबाइल उपकरणों के साथ किया जाता है, जो वास्तविक समय में ईमेल पहुंच और सिंक्रनाइज़ेशन प्रदान करता है।

उदाहरण: जब आप अपने स्मार्टफोन पर एक ईमेल प्राप्त करते हैं, तो यह IMAP के कारण आपके कंप्यूटर पर समान पढ़ी/अपठित स्थिति और संगठन के साथ पहुंच योग्य होता है।

14. सुरक्षा संबंधी बातें: ट्रांसमिशन के दौरान ईमेल सामग्री की गोपनीयता और अखंडता की रक्षा के लिए सुरक्षित आईएमएपी (आईएमएपीएस) का उपयोग करना आवश्यक है।

उदाहरण: IMAPS यह सुनिश्चित करता है कि ईमेल क्लाइंट और सर्वर के बीच संचारित होने पर संवेदनशील ईमेल डेटा सुरक्षित रहे।

15. आईएमएपी की स्थापना: उपयोगकर्ता IMAP का उपयोग करके अपने ईमेल तक पहुंचने के लिए अपने ईमेल सेवा प्रदाता द्वारा प्रदान की गई IMAP सेटिंग्स के साथ अपने ईमेल क्लाइंट को कॉन्फ़िगर करते हैं।

उदाहरण: जब आप किसी ईमेल क्लाइंट में अपना ईमेल खाता सेट करते हैं, तो आप IMAP कनेक्शन स्थापित करने के लिए IMAP सर्वर पता और अपना ईमेल लॉगिन क्रेडेंशियल दर्ज करते हैं।

IMAP मेल सर्वर पर संग्रहीत ईमेल संदेशों तक पहुँचने और प्रबंधित करने के लिए व्यापक रूप से उपयोग किया जाने वाला प्रोटोकॉल है। यह सिंक्रोनाइज़ेशन, मल्टीपल डिवाइस एक्सेस और रिमोट ईमेल प्रबंधन जैसे लाभ प्रदान करता है।

10.IP Address (Internet Protocol Address)

1. आईपी पता परिभाषित: आईपी एड्रेस एक अद्वितीय संख्यात्मक लेबल है जो कंप्यूटर नेटवर्क से जुड़े प्रत्येक डिवाइस को सौंपा गया है, जो उन्हें एक-दूसरे से संवाद करने और पहचानने में सक्षम बनाता है।

2. आईपीवी4 और आईपीवी6: IP पते दो मुख्य संस्करणों में आते हैं: IPv4, जो 32-बिट पते का उपयोग करता है, और IPv6, जो इंटरनेट से जुड़े उपकरणों की बढ़ती संख्या को समायोजित करने के लिए 128-बिट पते का उपयोग करता है।

उदाहरण: एक IPv4 पता 192.168.1.1 जैसा दिखता है, जबकि एक IPv6 पता 2001:0db8:85a3:0000:0000:8a2e:0370:7334 जैसा दिखता है।

3. सार्वजनिक और निजी पते: आईपी पते को सार्वजनिक (वैश्विक स्तर पर निष्क्रिय) और निजी (स्थानीय नेटवर्क के भीतर प्रयुक्त) में वर्गीकृत किया गया है। निजी पते सीधे इंटरनेट से उपलब्ध नहीं हैं।

उदाहरण: 192.168.1.1 एक निजी आईपी पता है जो आमतौर पर घरेलू नेटवर्क में उपयोग किया जाता है।

4. IPv4 कमी: इंटरनेट से जुड़े उपकरणों की बढ़ती संख्या के कारण, IPv4 पते ख़त्म हो रहे हैं, जिससे IPv6 को अपनाने के लिए प्रेरित किया जा रहा है।

उदाहरण: उपलब्ध IPv4 पतों की समाप्ति के कारण भविष्य में विकास के लिए IPv6 को अपनाया गया है।

5. आईपी एड्रेस क्लासेस: आईपी पते को ए, बी, सी, डी और ई जैसे वर्गों में वर्गीकृत किया गया है, प्रत्येक में अलग-अलग उद्देश्यों के लिए विशिष्ट पता श्रेणियां हैं।

उदाहरण: क्लास ए पते बड़े संगठनों द्वारा उपयोग किए जाते हैं और अग्रणी “1” से शुरू होते हैं।

6. गतिशील और स्थिर आईपी पते: आईपी पते गतिशील हो सकते हैं, हर बार डिवाइस के नेटवर्क से कनेक्ट होने पर बदल सकते हैं, या स्थिर हो सकते हैं, समय के साथ समान बने रह सकते हैं।

उदाहरण: इंटरनेट सेवा प्रदाता (आईएसपी) अक्सर आवासीय ग्राहकों को गतिशील आईपी पते प्रदान करते हैं, जबकि व्यवसाय स्थिर आईपी का उपयोग कर सकते हैं।

7. आईपी एड्रेस जियोलोकेशन: आईपी पते का उपयोग जियोलोकेशन के लिए किया जा सकता है, जिससे वेबसाइटों और सेवाओं को उनके आईपी पते के आधार पर उपयोगकर्ता के भौतिक स्थान का अनुमान लगाने की अनुमति मिलती है।

उदाहरण: जब आप किसी वेबसाइट पर जाते हैं, तो यह मौसम अपडेट जैसी स्थानीय सामग्री प्रदर्शित करने के लिए आपके आईपी पते का उपयोग कर सकता है।

8. सबनेटिंग: सबनेटिंग में नेटवर्क संगठन और रूटिंग को अनुकूलित करने के लिए आईपी एड्रेस रेंज को छोटे, प्रबंधनीय खंडों में विभाजित करना शामिल है।

उदाहरण: एक बड़ा संगठन विभिन्न विभागों के लिए अलग-अलग नेटवर्क बनाने के लिए अपनी आईपी एड्रेस रेंज को सबनेट कर सकता है।

9. NAT (नेटवर्क एड्रेस ट्रांसलेशन): NAT एक ऐसी तकनीक है जो एक निजी नेटवर्क में कई उपकरणों को इंटरनेट तक पहुंचने के लिए एक ही सार्वजनिक आईपी पता साझा करने की अनुमति देती है।

उदाहरण: एक होम राउटर एक सार्वजनिक आईपी पते को साझा करने के लिए होम नेटवर्क के भीतर कई उपकरणों को सक्षम करने के लिए NAT का उपयोग करता है।

10. आईपी एड्रेस आवंटन: आईपी पते क्षेत्रीय इंटरनेट रजिस्ट्री (आरआईआर) द्वारा आईएसपी को आवंटित किए जाते हैं, जो फिर उन्हें उपयोगकर्ताओं और उपकरणों को सौंपते हैं।

उदाहरण: जब एक नया आईएसपी बाजार में प्रवेश करता है, तो वह आरआईआर से आईपी एड्रेस आवंटन का अनुरोध करता है।

11. आईपीवी6 संक्रमण: IPv4 से IPv6 में संक्रमण जारी है, क्योंकि IPv4 पतों की कमी के कारण IPv6 को व्यापक रूप से अपनाने की आवश्यकता है।

उदाहरण: आईएसपी और वेब सेवाएं उपकरणों की बढ़ती संख्या को समायोजित करने के लिए धीरे-धीरे आईपीवी6 समर्थन लागू कर रही हैं।

12. आईपी एड्रेस संस्करण संगतता: IPv4 और IPv6 दोहरे-स्टैक कॉन्फ़िगरेशन में सह-अस्तित्व में हैं, जिससे डिवाइस को संक्रमण जारी रहने पर दोनों पता प्रारूपों का उपयोग करके संचार करने की अनुमति मिलती है।

उदाहरण: IPv4 और IPv6 दोनों के माध्यम से पहुंच योग्य एक वेबसाइट यह सुनिश्चित करती है कि विभिन्न IP पता संस्करणों वाले उपयोगकर्ता उस तक पहुंच सकें।

13. आईपी एड्रेस सुरक्षा: आईपी एड्रेस सुरक्षा उपाय, जैसे फ़ायरवॉल और घुसपैठ का पता लगाने वाले सिस्टम, नेटवर्क को दुर्भावनापूर्ण गतिविधियों और अनधिकृत पहुंच से बचाते हैं।

उदाहरण: फ़ायरवॉल अनधिकृत पहुंच को रोकने के लिए स्रोत और गंतव्य आईपी पते के आधार पर आने वाले ट्रैफ़िक को फ़िल्टर करता है।

14. सबनेट मास्क: सबनेट मास्क एक आईपी पते के नेटवर्क और होस्ट भागों को परिभाषित करते हैं, एक नेटवर्क के भीतर रूटिंग और एड्रेसिंग में सहायता करते हैं।

उदाहरण: 255.255.255.0 जैसा सबनेट मास्क IPv4 पते को नेटवर्क और होस्ट सेगमेंट में विभाजित करता है।

15. आईपी एड्रेस रिज़ॉल्यूशन: DNS (डोमेन नाम सिस्टम) डोमेन नामों को आईपी पते पर हल करता है, जिससे उपयोगकर्ताओं को मानव-पठनीय नामों का उपयोग करके वेबसाइटों तक पहुंचने की अनुमति मिलती है।

उदाहरण: जब आप अपने ब्राउज़र में “www.example.com” टाइप करते हैं, तो DNS इसे संचार के लिए संबंधित आईपी पते पर हल करता है।

इंटरनेट और स्थानीय नेटवर्क पर डिवाइस संचार के लिए आईपी पते आवश्यक हैं। इंटरनेट से जुड़े उपकरणों की बढ़ती संख्या को समायोजित करने के लिए आईपीवी4 से आईपीवी6 में संक्रमण महत्वपूर्ण है, और आईपी पते नेटवर्क संगठन, सुरक्षा और जियोलोकेशन में महत्वपूर्ण भूमिका निभाते हैं।

11.VPN (Virtual Private Network)

1. वीपीएन परिभाषित: वर्चुअल प्राइवेट नेटवर्क (वीपीएन) एक ऐसी तकनीक है जो इंटरनेट पर एक सुरक्षित और एन्क्रिप्टेड कनेक्शन बनाती है, जिससे उपयोगकर्ताओं को संसाधनों तक पहुंचने और गुमनाम रूप से वेब सर्फ करने की अनुमति मिलती है।

2. ऑनलाइन गोपनीयता: वीपीएन उपयोगकर्ता के आईपी पते को छिपाकर और उनके इंटरनेट ट्रैफ़िक को एन्क्रिप्ट करके ऑनलाइन गोपनीयता बढ़ाते हैं, जिससे दूसरों के लिए उनकी ऑनलाइन गतिविधियों पर नज़र रखना या ट्रैक करना मुश्किल हो जाता है।

उदाहरण: वीपीएन से कनेक्ट होने पर, आपका इंटरनेट सेवा प्रदाता (आईएसपी) आपके द्वारा देखी जाने वाली वेबसाइटों को नहीं देख सकता है।

3. सुरक्षा और एन्क्रिप्शन: वीपीएन पारगमन में डेटा को सुरक्षित करने, अनधिकृत पहुंच या संवेदनशील जानकारी के अवरोधन को रोकने के लिए एन्क्रिप्शन प्रोटोकॉल का उपयोग करते हैं।

उदाहरण: वीपीएन एन्क्रिप्शन यह सुनिश्चित करता है कि सार्वजनिक वाई-फाई नेटवर्क का उपयोग करते समय आपके लॉगिन क्रेडेंशियल और व्यक्तिगत डेटा गोपनीय रहें।

4. रिमोट एक्सेस: वीपीएन कॉर्पोरेट नेटवर्क तक सुरक्षित रिमोट एक्सेस सक्षम करते हैं, जिससे कर्मचारियों को सुरक्षित कनेक्शन के साथ कहीं से भी काम करने की अनुमति मिलती है।

उदाहरण: एक कर्मचारी वीपीएन का उपयोग करके घर से या यात्रा करते समय अपनी कंपनी के इंट्रानेट तक पहुंच सकता है।

5. भौगोलिक स्वतंत्रता: वीपीएन भू-प्रतिबंधों और सेंसरशिप को बायपास कर सकते हैं, जिससे उपयोगकर्ताओं को उन सामग्री और वेबसाइटों तक पहुंचने की अनुमति मिलती है जो उनके क्षेत्र में अवरुद्ध या प्रतिबंधित हो सकती हैं।

उदाहरण: वीपीएन के साथ, आप उन स्ट्रीमिंग सेवाओं और वेबसाइटों तक पहुंच सकते हैं जो आमतौर पर आपके देश में उपलब्ध नहीं हैं।

6. गुमनामी: वीपीएन उपयोगकर्ता के आईपी पते को छिपा देते हैं, जिससे वेबसाइटों और ऑनलाइन सेवाओं के लिए उनके ऑनलाइन व्यवहार को ट्रैक करना मुश्किल हो जाता है।

उदाहरण: जब आप वीपीएन का उपयोग करते हैं, तो वेबसाइटें आपके स्थान और ब्राउज़िंग आदतों के बारे में आसानी से डेटा एकत्र नहीं कर सकती हैं।

7. एकाधिक प्रोटोकॉल: वीपीएन विभिन्न प्रोटोकॉल का समर्थन करते हैं, जिनमें ओपनवीपीएन, एल2टीपी/आईपीसेक और पीपीटीपी शामिल हैं, जो विभिन्न सुरक्षा स्तरों और प्रदर्शन के लिए विकल्प प्रदान करते हैं।

उदाहरण: OpenVPN अपनी मजबूत सुरक्षा के लिए व्यापक रूप से उपयोग किया जाने वाला प्रोटोकॉल है, जबकि L2TP/IPsec सुरक्षा और गति के बीच एक अच्छा संतुलन प्रदान करता है।

8. सार्वजनिक वाई-फ़ाई सुरक्षा: सार्वजनिक वाई-फाई नेटवर्क का उपयोग करते समय डेटा सुरक्षित करने के लिए वीपीएन आवश्यक हैं, क्योंकि वे संभावित जासूसी और साइबर खतरों से बचाते हैं।

उदाहरण: जब आप किसी कॉफ़ी शॉप के वाई-फाई से कनेक्ट होते हैं, तो वीपीएन का उपयोग यह सुनिश्चित करता है कि आपका डेटा निजी और सुरक्षित रहे।

9. डिवाइस संगतता: वीपीएन स्मार्टफोन, टैबलेट, लैपटॉप और डेस्कटॉप कंप्यूटर सहित उपकरणों की एक विस्तृत श्रृंखला के साथ संगत हैं, जो उन्हें विभिन्न प्लेटफार्मों के लिए बहुमुखी बनाता है।

उदाहरण: आप सुरक्षित मोबाइल ब्राउज़िंग के लिए अपने एंड्रॉइड या आईओएस डिवाइस पर वीपीएन एप्लिकेशन इंस्टॉल कर सकते हैं।

10. वीपीएन सर्वर: वीपीएन विभिन्न देशों में स्थित अपने सर्वर के माध्यम से इंटरनेट ट्रैफ़िक को रूट करते हैं, जिससे उपयोगकर्ताओं को विशिष्ट आवश्यकताओं के लिए सर्वर स्थान चुनने की अनुमति मिलती है।

उदाहरण: यूरोप में एक उपयोगकर्ता यू.एस.-विशेष सामग्री तक पहुंचने के लिए संयुक्त राज्य अमेरिका में एक वीपीएन सर्वर से जुड़ सकता है।

11. व्यावसायिक उपयोग: व्यवसाय अक्सर डेटा सुरक्षित करने और सुरक्षित दूरस्थ कार्य की सुविधा के लिए वीपीएन का उपयोग करते हैं, जिससे कंपनी की संवेदनशील जानकारी की गोपनीयता और सुरक्षा सुनिश्चित होती है।

उदाहरण: एक बहुराष्ट्रीय निगम अपने वैश्विक कार्यालयों को सुरक्षित रूप से जोड़ने के लिए वीपीएन का उपयोग कर सकता है।

12. वीपीएन लॉग: कुछ वीपीएन सेवाएं “नो-लॉग्स” नीति का दावा करती हैं, जिसका अर्थ है कि वे अतिरिक्त गोपनीयता के लिए उपयोगकर्ता गतिविधि या कनेक्शन डेटा रिकॉर्ड नहीं करते हैं।

उदाहरण: अधिकतम गुमनामी चाहने वाले वीपीएन उपयोगकर्ता ऐसे प्रदाता को पसंद कर सकते हैं जो सख्त नो-लॉग नीति का पालन करता हो।

13. किल स्विच: कई वीपीएन एक किल स्विच सुविधा प्रदान करते हैं जो वीपीएन कनेक्शन बंद होने पर डेटा लीक को रोकने पर स्वचालित रूप से इंटरनेट डिस्कनेक्ट कर देता है।

उदाहरण: वीपीएन किल स्विच गोपनीयता बनाए रखने में मदद करता है, भले ही वीपीएन कनेक्शन के साथ कोई अस्थायी समस्या हो।

14. सुरंग बनाना: वीपीएन सार्वजनिक इंटरनेट के भीतर एक सुरक्षित और निजी कनेक्शन बनाने के लिए टनलिंग प्रोटोकॉल का उपयोग करते हैं, जिससे यह सुनिश्चित होता है कि डेटा सुरक्षित रहे।

उदाहरण: जब आप किसी वीपीएन से जुड़ते हैं, तो आपका डेटा एक सुरक्षित मार्ग के माध्यम से सुरंग में चला जाता है, जो इसे संभावित खतरों से सुरक्षित रखता है।

15. वीपीएन क्षेत्राधिकार: वीपीएन प्रदाता का स्थान डेटा गोपनीयता को प्रभावित कर सकता है, क्योंकि विभिन्न देशों में डेटा प्रतिधारण और गोपनीयता कानून अलग-अलग होते हैं।

उदाहरण: गोपनीयता के बारे में चिंतित उपयोगकर्ता मजबूत डेटा सुरक्षा नियमों वाले देशों में स्थित वीपीएन सेवाओं को चुन सकते हैं।

वीपीएन ऑनलाइन गोपनीयता, सुरक्षा और इंटरनेट पर सामग्री तक पहुंच बढ़ाने में महत्वपूर्ण भूमिका निभाते हैं। वे व्यक्तिगत और व्यावसायिक उपयोग के लिए मूल्यवान हैं, सुरक्षित कनेक्शन और निगरानी और साइबर खतरों से सुरक्षा प्रदान करते हैं।

12.HTML (Hypertext Markup Language)

1. HTML परिभाषित: HTML एक मानक मार्कअप भाषा है जिसका उपयोग वेब पेज बनाने के लिए किया जाता है। यह इंटरनेट पर सामग्री की संरचना और प्रारूपण करता है।

2. वेब पेज संरचना: HTML वेब पेजों की संरचना को परिभाषित करता है, जिसमें शीर्षक, पैराग्राफ, सूचियाँ, चित्र और लिंक शामिल हैं।

उदाहरण: <h1>हमारी वेबसाइट पर आपका स्वागत है</h1>

3. मार्कअप टैग: HTML तत्वों को चिह्नित करने और उन्हें कैसे प्रदर्शित किया जाना चाहिए, इसके लिए निर्देश प्रदान करने के लिए, कोण कोष्ठक में संलग्न टैग का उपयोग करता है।

उदाहरण: <p>यह एक अनुच्छेद है।</p>

4. शब्दार्थ तत्व: HTML सामग्री में अर्थ जोड़ने, पहुंच और खोज इंजन अनुकूलन में सुधार करने के लिए <header>, <article>, और <footer> जैसे सिमेंटिक तत्वों का परिचय देता है।

उदाहरण: <header><h1>हमारे बारे में</h1></header>

5. हाइपरलिंक: HTML हाइपरलिंक के निर्माण को सक्षम बनाता है जो वेब पेजों और संसाधनों को जोड़ता है, जिससे उपयोगकर्ता वेब पर नेविगेट कर सकते हैं।

उदाहरण: <a href=’https://www.example.com’>Example.com पर जाएं</a>

6. सूचियाँ: जानकारी को व्यवस्थित और प्रस्तुत करने के लिए HTML क्रमबद्ध सूचियों <ol>, अव्यवस्थित सूचियों <ul> और परिभाषा सूचियों <dl> का समर्थन करता है।

उदाहरण: <ul><li>आइटम 1</li><li>आइटम 2</li></ul>

7. छवियाँ: HTML वेब पेजों में छवियों को एम्बेड करने, दृश्य सामग्री को बढ़ाने के लिए <img> तत्व को शामिल करता है।

उदाहरण: <img src=’image.jpg’ alt=’छवि का विवरण’>

8. प्रपत्र: HTML फॉर्म उपयोगकर्ताओं को डेटा सबमिट करने की अनुमति देते हैं, और उनमें टेक्स्ट फ़ील्ड, चेकबॉक्स, रेडियो बटन और बहुत कुछ जैसे इनपुट तत्व शामिल होते हैं।

उदाहरण: <form Action=’submit.php’ विधि=’पोस्ट’><इनपुट प्रकार=’टेक्स्ट’ नाम=’नाम’ /></फॉर्म>

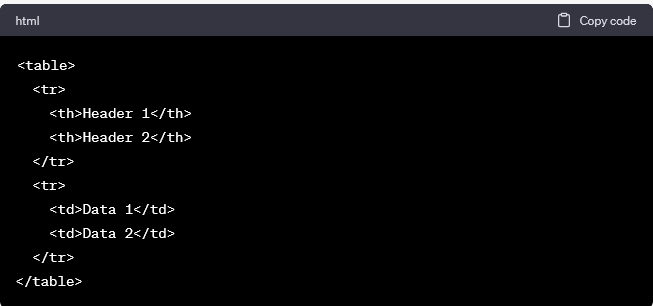

9. टेबल्स: HTML तालिकाओं का उपयोग डेटा को पंक्तियों और स्तंभों में प्रस्तुत करने के लिए किया जाता है, जो उन्हें संरचित जानकारी के लिए उपयोगी बनाता है।

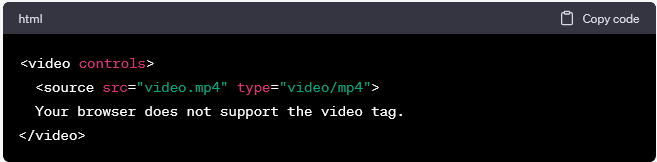

10. मल्टीमीडिया: HTML ऑडियो और वीडियो सामग्री को एम्बेड करने के लिए <ऑडियो> और <वीडियो> सहित मल्टीमीडिया तत्वों का समर्थन करता है।

11. एसईओ अनुकूलन: HTML खोज इंजनों को वेब पेजों को समझने और अनुक्रमित करने में मदद करने के लिए उपयुक्त टैग, शीर्षकों और मेटा टैग के साथ सामग्री को संरचित करके एसईओ में एक महत्वपूर्ण भूमिका निभाता है।

उदाहरण: मेटा शीर्षक और विवरण टैग में प्रासंगिक कीवर्ड जोड़ने से वेबसाइट की खोज इंजन रैंकिंग में सुधार हो सकता है।

12. अभिगम्यता: HTML यह सुनिश्चित करने के लिए पहुंच-योग्यता सुविधाओं को शामिल करता है कि वेब सामग्री विकलांग लोगों द्वारा उपयोग करने योग्य है। छवियों के लिए वैकल्पिक टेक्स्ट जैसे तत्व स्क्रीन रीडर्स की सहायता करते हैं। उदाहरण: <img src=’icon.png’ alt=’साइट खोज के लिए खोज चिह्न’>

13. उत्तरदायी डिजाइन: वेब पेजों को विभिन्न स्क्रीन आकारों और उपकरणों के अनुकूल बनाने के लिए सीएसएस मीडिया क्वेरीज़ का उपयोग करके उत्तरदायी वेब डिज़ाइन बनाने के लिए HTML महत्वपूर्ण है। उदाहरण: सीएसएस कोड में मीडिया क्वेरीज़ यह सुनिश्चित करती हैं कि वेब सामग्री डेस्कटॉप और मोबाइल डिवाइस दोनों पर अच्छी तरह प्रदर्शित हो।

14. एचटीएमएल5: HTML5 HTML का नवीनतम संस्करण है और नए तत्वों और सुविधाओं को प्रस्तुत करता है, जिसमें ड्राइंग के लिए <canvas> और क्लाइंट-साइड स्टोरेज के लिए <localstorage> शामिल हैं।

उदाहरण: <canvas id=’myCanvas’></canvas>

15. वेब मानक: HTML वर्ल्ड वाइड वेब कंसोर्टियम (W3C) द्वारा निर्धारित वेब मानकों और सिफारिशों का पालन करता है, जो ब्राउज़र और प्लेटफ़ॉर्म पर स्थिरता और अनुकूलता सुनिश्चित करता है।

उदाहरण: HTML5 मानकों का पालन यह सुनिश्चित करता है कि आपकी वेब सामग्री आधुनिक ब्राउज़रों में अच्छी तरह से काम करती है।

HTML वेब सामग्री की रीढ़ है, जो वेब पेज बनाने के लिए आवश्यक संरचना और स्वरूपण प्रदान करता है। यह एसईओ, पहुंच और उत्तरदायी डिजाइन में भी महत्वपूर्ण भूमिका निभाता है, यह सुनिश्चित करता है कि वेब सामग्री सुलभ, सुव्यवस्थित और देखने में आकर्षक हो।

13.ARP (Address Resolution Protocol)

1. एआरपी परिभाषित: एड्रेस रेजोल्यूशन प्रोटोकॉल (एआरपी) एक नेटवर्क प्रोटोकॉल है जिसका उपयोग किसी आईपी पते को स्थानीय नेटवर्क पर भौतिक मैक (मीडिया एक्सेस कंट्रोल) पते पर मैप करने के लिए किया जाता है।

2. आईपी-टू-मैक मैपिंग: एआरपी आईपी पते और मैक पते के बीच अस्पष्टता को हल करता है, जिससे एक ही नेटवर्क पर उपकरणों के बीच संचार की सुविधा मिलती है।

3. एआरपी अनुरोध: जब किसी डिवाइस को किसी विशिष्ट आईपी पते से जुड़े मैक पते को खोजने की आवश्यकता होती है, तो यह स्थानीय नेटवर्क को एआरपी अनुरोध भेजता है।

उदाहरण: डिवाइस ए एक एआरपी अनुरोध भेजता है जिसमें पूछा जाता है, “आईपी पता 192.168.1.2 किसके पास है?”

4. एआरपी उत्तर: मेल खाने वाले आईपी पते वाला डिवाइस अपना मैक पता प्रदान करते हुए एआरपी उत्तर के साथ प्रतिक्रिया करता है।

उदाहरण: डिवाइस बी, जिसका आईपी पता 192.168.1.2 है, अपने मैक पते के साथ एआरपी अनुरोध का जवाब देता है।

5. मैक एड्रेस टेबल: डिवाइस एक एआरपी कैश बनाए रखते हैं, जो एक तालिका है जो भविष्य के संचार को तेज करने के लिए हाल ही में हल की गई आईपी-टू-मैक मैपिंग को संग्रहीत करती है।

उदाहरण: अनावश्यक एआरपी अनुरोधों से बचने के लिए कंप्यूटर का एआरपी कैश ज्ञात आईपी-टू-मैक मैपिंग को संग्रहीत करता है।

6. निःशुल्क एआरपी: ग्रैच्युटस एआरपी एक अवांछित एआरपी संदेश है जो किसी डिवाइस द्वारा आईपी-टू-मैक मैपिंग की घोषणा करने या आईपी पते की विशिष्टता को सत्यापित करने के लिए भेजा जाता है।

उदाहरण: एक सर्वर नेटवर्क पर अपनी उपस्थिति की घोषणा करने या अपने आईपी पते की विशिष्टता की पुष्टि करने के लिए एक निःशुल्क एआरपी भेज सकता है।

7. प्रॉक्सी एआरपी: प्रॉक्सी एआरपी में, एक डिवाइस उसी नेटवर्क में किसी अन्य डिवाइस की ओर से एआरपी अनुरोधों का जवाब देता है, जिससे अप्रत्यक्ष संचार की अनुमति मिलती है।

उदाहरण: एक राउटर विभिन्न नेटवर्क खंडों पर उपकरणों के लिए एआरपी अनुरोधों का उत्तर देने के लिए प्रॉक्सी एआरपी का उपयोग कर सकता है।

8. एआरपी स्पूफ़िंग: एआरपी स्पूफिंग तब होती है जब कोई दुर्भावनापूर्ण डिवाइस नेटवर्क ट्रैफ़िक को अपनी ओर पुनर्निर्देशित करने के लिए गलत एआरपी उत्तर भेजता है, जिससे जासूसी या अवरोधन सक्षम होता है।

उदाहरण: एक हमलावर एक ही नेटवर्क पर दो वैध उपकरणों के बीच डेटा को इंटरसेप्ट करने के लिए एआरपी स्पूफिंग का उपयोग कर सकता है।

9. एआरपी कैश पॉइज़निंग: एआरपी कैश पॉइज़निंग एक सुरक्षा हमला है जहां एक हमलावर गलत आईपी-टू-मैक मैपिंग प्रदान करके डिवाइस के एआरपी कैश को दूषित कर देता है।

उदाहरण: एक हमलावर ट्रैफ़िक को किसी दुष्ट सर्वर पर पुनर्निर्देशित करने के लिए डिवाइस के ARP कैश में हेरफेर कर सकता है।

10. डुप्लिकेट आईपी एड्रेस डिटेक्शन: जब दो डिवाइस एक ही आईपी पते का दावा करते हैं तो एआरपी एक एआरपी संघर्ष को ट्रिगर करके स्थानीय नेटवर्क में डुप्लिकेट आईपी पते का पता लगाने में मदद करता है।

उदाहरण: यदि दो डिवाइस अनजाने में एक ही आईपी पता साझा करते हैं, तो एआरपी संघर्ष संदेश उत्पन्न होते हैं।

11. यूनिकास्ट और ब्रॉडकास्ट एआरपी: एआरपी अनुरोध आमतौर पर स्थानीय नेटवर्क पर सभी उपकरणों पर प्रसारित किए जाते हैं, जबकि एआरपी उत्तर यूनिकास्ट होते हैं, सीधे अनुरोधकर्ता को भेजे जाते हैं।

उदाहरण: जब कोई डिवाइस ARP अनुरोध भेजता है, तो यह अनुरोध को एक ही नेटवर्क सेगमेंट में सभी डिवाइस पर प्रसारित करता है।

12. नेटवर्क लेयर से डेटा लिंक लेयर: एआरपी नेटवर्क परत (आईपी पते) और डेटा लिंक परत (मैक पते) के बीच के अंतर को पाटता है, यह सुनिश्चित करता है कि डेटा स्थानीय नेटवर्क के भीतर सही ढंग से वितरित किया गया है।

उदाहरण: एआरपी ईथरनेट नेटवर्क पर आईपी पैकेट को सही मैक पते पर रूट करने में मदद करता है।

13. आईपीवी4 और आईपीवी6 में एआरपी: ARP का उपयोग मुख्य रूप से IPv4 नेटवर्क में किया जाता है। IPv6 में, नेबर डिस्कवरी प्रोटोकॉल (NDP) एक समान उद्देश्य पूरा करता है।

उदाहरण: एआरपी पारंपरिक आईपीवी4 नेटवर्क में आईपी-टू-मैक मैपिंग का समाधान करता है, जबकि एनडीपी आईपीवी6 नेटवर्क में भी ऐसा ही करता है

14. मैक पता परिवर्तन: एआरपी का उपयोग तब किया जाता है जब एक गतिशील आईपी पते वाला उपकरण एक नया मैक पता पट्टे पर देता है, जिससे आईपी-टू-मैक मैपिंग अपडेट हो जाती है।

उदाहरण: जब कोई लैपटॉप वाई-फ़ाई नेटवर्क से कनेक्ट होता है, तो ARP अपने नए MAC पते के साथ मैपिंग को अपडेट करता है।

15. नेटवर्क समस्या निवारण: एआरपी नेटवर्क प्रशासकों के लिए नेटवर्क कनेक्टिविटी समस्याओं का निदान और समाधान करने के लिए एक मूल्यवान उपकरण हो सकता है, जैसे कि टकराव या गलत कॉन्फ़िगरेशन को संबोधित करना।

उदाहरण: नेटवर्क प्रशासक एआरपी कैश का निरीक्षण करके और विरोधों को हल करके कनेक्टिविटी समस्याओं का निवारण करने के लिए एआरपी का उपयोग कर सकते हैं।

एआरपी स्थानीय नेटवर्क संचार के लिए एक महत्वपूर्ण प्रोटोकॉल है, जो आईपी पते को मैक पते पर मैप करता है, कुशल डेटा ट्रांसफर की सुविधा देता है और नेटवर्क ट्रैफ़िक की सही डिलीवरी सुनिश्चित करता है। यह स्थानीय नेटवर्क वातावरण की अखंडता और सुरक्षा को बनाए रखने में महत्वपूर्ण भूमिका निभाता है।

14.ICMP (Internet Control Message Protocol)

1. आईसीएमपी परिभाषित: ICMP इंटरनेट प्रोटोकॉल (IP) सुइट में एक नेटवर्क लेयर प्रोटोकॉल है जिसका उपयोग त्रुटि और नियंत्रण संदेश भेजने के साथ-साथ नेटवर्क स्थितियों के बारे में निदान और फीडबैक प्रदान करने के लिए किया जाता है।

2. त्रुटि प्रबंधन: ICMP का उपयोग मुख्य रूप से नेटवर्क संचार में त्रुटियों की रिपोर्ट करने के लिए किया जाता है, जैसे कि दुर्गम गंतव्य, रूटिंग के दौरान अधिक समय और विखंडन संबंधी समस्याएं। उदाहरण: यदि कोई राउटर किसी गंतव्य आईपी पते के लिए मार्ग नहीं ढूंढ पाता है, तो वह स्रोत को एक ICMP “गंतव्य पहुंच योग्य नहीं” संदेश भेजता है।

3. पिंग और इको अनुरोध/उत्तर: आईसीएमपी प्रसिद्ध “पिंग” उपयोगिता के लिए जिम्मेदार है, जहां एक आईसीएमपी इको अनुरोध संदेश एक गंतव्य पर भेजा जाता है, और एक इको रिप्लाई की उम्मीद की जाती है।

उदाहरण: कमांड प्रॉम्प्ट में पिंग कमांड का उपयोग करके, आप किसी लक्ष्य को ICMP इको अनुरोध भेजते हैं, और यह इको रिप्लाई के साथ प्रतिक्रिया देता है।

4. ट्रैसरआउट: ट्रैसरआउट एक डायग्नोस्टिक टूल है जो एक पैकेट अपने गंतव्य तक पहुंचने के लिए जिस मार्ग का उपयोग करता है उसे निर्धारित करने के लिए आईसीएमपी टाइम एक्सीडेड संदेशों का उपयोग करता है।

उदाहरण: जब आप कमांड प्रॉम्प्ट में ट्रेसरआउट चलाते हैं, तो ICMP संदेश उन राउटर्स को प्रकट करते हैं जिनसे पैकेट यात्रा करता है।

5. टीटीएल (टाइम-टू-लिव): आईसीएमपी आईपी पैकेट हेडर में टीटीएल फ़ील्ड को प्रबंधित करने में मदद करता है, जो प्रत्येक राउटर हॉप पर घटता है। जब TTL शून्य पर पहुँचता है, तो एक ICMP “समय समाप्त” संदेश उत्पन्न होता है।

उदाहरण: 1 टीटीएल वाला एक पैकेट पहले राउटर तक पहुंचेगा और एक आईसीएमपी “टाइम एक्सीडेड” संदेश ट्रिगर करेगा।

6. नेटवर्क डायग्नोस्टिक्स: ICMP संदेश नेटवर्क प्रशासकों को कनेक्टिविटी और रूटिंग समस्याओं सहित नेटवर्क समस्याओं के निदान और समस्या निवारण में सहायता करते हैं।

उदाहरण: जब कोई नेटवर्क कनेक्टिविटी समस्याओं का सामना कर रहा है, तो ICMP संदेश समस्या की पहचान के लिए बहुमूल्य जानकारी प्रदान कर सकते हैं।

7. नेटवर्किंग में इको अनुरोध/उत्तर: ICMP इको रिक्वेस्ट/रिप्लाई का उपयोग रिमोट होस्ट की उपलब्धता और उसके प्रतिक्रिया समय की जांच करने के लिए किया जाता है, जो नेटवर्क मॉनिटरिंग के लिए महत्वपूर्ण है।

उदाहरण: नेटवर्क प्रशासक सर्वर की उपलब्धता और प्रतिक्रिया समय की निगरानी के लिए ICMP का उपयोग करते हैं।

8. फ़ायरवॉल परीक्षण में इको अनुरोध/उत्तर: ICMP इको रिक्वेस्ट/रिप्लाई का उपयोग कभी-कभी फ़ायरवॉल परीक्षण के लिए किया जाता है ताकि यह निर्धारित किया जा सके कि विशिष्ट पोर्ट खुले हैं या अवरुद्ध हैं।

उदाहरण: सुरक्षा पेशेवर फ़ायरवॉल कॉन्फ़िगरेशन का परीक्षण करने के लिए “पिंग” जैसे टूल का उपयोग करते हैं।

9. आईसीएमपी पुनर्निर्देशन संदेश: ICMP रीडायरेक्ट संदेश होस्ट को सूचित करते हैं कि किसी विशिष्ट गंतव्य के लिए एक बेहतर मार्ग है, जो नेटवर्क ट्रैफ़िक को अनुकूलित करने में मदद करता है।

उदाहरण: एक राउटर एक होस्ट को एक ICMP रीडायरेक्ट संदेश भेजता है, जो किसी विशेष गंतव्य तक पहुंचने के लिए अधिक कुशल मार्ग का सुझाव देता है।

10. मेजबान पहुंच से बाहर: आईसीएमपी संदेश प्रेषक को तब सूचित कर सकते हैं जब नेटवर्क भीड़, फ़ायरवॉल या अन्य कारणों से गंतव्य होस्ट पहुंच योग्य नहीं होता है।

उदाहरण: यदि कोई फ़ायरवॉल किसी विशेष होस्ट पर ट्रैफ़िक रोक रहा है, तो एक ICMP “होस्ट अनरीचेबल” संदेश उत्पन्न हो सकता है।

11. आईसीएमपी त्रुटि कोड: ICMP में त्रुटि के प्रकार को निर्दिष्ट करने के लिए अलग-अलग त्रुटि कोड शामिल हैं, जिससे राउटर और होस्ट दोनों को समस्या को अधिक सटीक रूप से समझने में मदद मिलती है।

उदाहरण: एक ICMP “टाइम एक्सीडेड” संदेश में अलग-अलग कोड हो सकते हैं, जैसे “टीटीएल ट्रांजिट में एक्ससीडेड” या “फ्रैगमेंट रीअसेम्बली टाइम एक्ससीडेड।”

12. पथ एमटीयू डिस्कवरी: आईसीएमपी का उपयोग पथ एमटीयू डिस्कवरी के लिए किया जा सकता है, एक प्रक्रिया जो पैकेट विखंडन को रोकने के लिए नेटवर्क पथ के साथ अधिकतम ट्रांसमिशन यूनिट (एमटीयू) निर्धारित करती है।

उदाहरण: ICMP संदेश डेटा ट्रांसमिशन के लिए इष्टतम MTU आकार खोजने में सहायता करते हैं।

13. आईसीएमपी रीडायरेक्ट: ICMP रीडायरेक्ट संदेश मेजबानों को किसी गंतव्य के लिए अधिक कुशल मार्ग के बारे में सूचित करते हैं, जिससे नेटवर्क ट्रैफ़िक की भीड़ कम होती है।

उदाहरण: राउटर किसी विशिष्ट गंतव्य तक पहुंचने के लिए मेजबानों को एक अलग गेटवे का उपयोग करने का निर्देश देने के लिए ICMP रीडायरेक्ट भेज सकते हैं।

14. आरएफसी मानक: आईसीएमपी की कार्यक्षमता और संदेश प्रारूप को टिप्पणियों के लिए अनुरोध (आरएफसी) दस्तावेजों द्वारा मानकीकृत किया गया है, जो इंटरनेट पर अनुकूलता और स्थिरता सुनिश्चित करता है।

उदाहरण: RFC 792 ICMP प्रोटोकॉल को परिभाषित करता है, यह सुनिश्चित करता है कि सभी डिवाइस और नेटवर्क समान मानकों का पालन करते हैं।

15. आईसीएमपी और नेटवर्क समस्या निवारण उपकरण: ICMP विभिन्न नेटवर्क समस्या निवारण टूल के लिए आवश्यक है, जिसमें “पिंग,” “ट्रेसरआउट,” और “पाथपिंग” शामिल हैं, जो नेटवर्क प्रदर्शन और समस्याओं के बारे में जानकारी प्रदान करते हैं।

उदाहरण: नेटवर्क प्रशासक वास्तविक समय में कनेक्टिविटी और रूटिंग समस्याओं को पहचानने और हल करने के लिए ICMP-आधारित टूल पर भरोसा करते हैं।

ICMP नेटवर्क डायग्नोस्टिक्स, त्रुटि रिपोर्टिंग और नियंत्रण संदेशों के लिए एक महत्वपूर्ण प्रोटोकॉल है। यह नेटवर्क समस्या निवारण और इंटरनेट पर कुशल डेटा ट्रांसमिशन सुनिश्चित करने में महत्वपूर्ण भूमिका निभाता है।

15.DHCP (Dynamic Host Configuration Protocol)

1. डीएचसीपी परिभाषित: डीएचसीपी एक नेटवर्क प्रोटोकॉल है जिसका उपयोग टीसीपी/आईपी नेटवर्क में उपकरणों को स्वचालित रूप से आईपी पते और कॉन्फ़िगरेशन पैरामीटर निर्दिष्ट करने के लिए किया जाता है।

2. आईपी एड्रेस असाइनमेंट: डीएचसीपी गतिशील रूप से उपकरणों को आईपी पते आवंटित करता है, जिससे मैन्युअल आईपी कॉन्फ़िगरेशन की आवश्यकता समाप्त हो जाती है।

उदाहरण: जब आप अपने स्मार्टफोन को वाई-फाई नेटवर्क से कनेक्ट करते हैं, तो डीएचसीपी उसे स्वचालित रूप से एक आईपी एड्रेस प्रदान करता है।

3. आईपी कॉन्फ़िगरेशन पैरामीटर: डीएचसीपी अतिरिक्त नेटवर्क सेटिंग्स भी प्रदान कर सकता है, जैसे सबनेट मास्क, गेटवे, डीएनएस सर्वर और लीज अवधि।

उदाहरण: आईपी पते के अलावा, डीएचसीपी किसी डिवाइस को डीएनएस सर्वर पते भी निर्दिष्ट कर सकता है।

4. लीज अवधि: डीएचसीपी एक विशिष्ट अवधि के लिए आईपी पते को पट्टे पर देता है, जिससे कुशल आईपी पता प्रबंधन की अनुमति मिलती है।

उदाहरण: एक डीएचसीपी पट्टे को हर 24 घंटे में समाप्त होने और नवीनीकृत करने के लिए कॉन्फ़िगर किया जा सकता है।

5. स्थिर और गतिशील आईपी असाइनमेंट: डीएचसीपी कॉन्फ़िगरेशन के आधार पर उपकरणों को गतिशील (अस्थायी) और स्थिर (स्थायी) दोनों आईपी पते निर्दिष्ट कर सकता है।

उदाहरण: एक प्रिंटर को लगातार नेटवर्क एक्सेस के लिए एक स्थिर आईपी पता प्राप्त करने के लिए कॉन्फ़िगर किया जा सकता है।

6. डीएचसीपी सर्वर: डीएचसीपी सर्वर उचित आईपी वितरण सुनिश्चित करते हुए नेटवर्क में आईपी एड्रेस असाइनमेंट का प्रबंधन करते हैं। उदाहरण: एक संगठन आमतौर पर सभी उपकरणों के लिए आईपी असाइनमेंट को संभालने के लिए एक या अधिक डीएचसीपी सर्वर चलाता है।

7. पता पूल: डीएचसीपी सर्वर उपलब्ध आईपी पते वाले एड्रेस पूल बनाए रखते हैं जिन्हें उपकरणों के लिए पट्टे पर दिया जा सकता है।

उदाहरण: एक एड्रेस पूल में 192.168.1.100 से 192.168.1.200 तक आईपी एड्रेस की एक श्रृंखला शामिल हो सकती है।

8. पता आरक्षण: डीएचसीपी सर्वर उपकरणों के लिए विशिष्ट आईपी पते आरक्षित कर सकते हैं, यह सुनिश्चित करते हुए कि उन्हें हमेशा एक ही आईपी प्राप्त हो।

उदाहरण: एक सर्वर या नेटवर्क प्रिंटर के पास लगातार पहुंच बनाए रखने के लिए एक आरक्षित आईपी पता हो सकता है।

9. स्वचालित नेटवर्क कॉन्फ़िगरेशन: डीएचसीपी प्रक्रिया को स्वचालित करके, मानवीय त्रुटि को कम करके उपकरणों के लिए नेटवर्क कॉन्फ़िगरेशन को सरल बनाता है।

उदाहरण: जब कोई नया कंप्यूटर किसी नेटवर्क से जुड़ता है, तो डीएचसीपी उसे आवश्यक नेटवर्क सेटिंग्स के साथ कॉन्फ़िगर करता है।

10. नेटवर्क स्केलेबिलिटी: डीएचसीपी नए उपकरणों के जुड़ने पर नेटवर्क को आसानी से स्केल करने में सक्षम बनाता है, क्योंकि यह आईपी असाइनमेंट को कुशलतापूर्वक प्रबंधित कर सकता है।

उदाहरण: एक बढ़ते कार्यालय में, डीएचसीपी मैन्युअल आईपी कॉन्फ़िगरेशन के बिना अतिरिक्त कंप्यूटरों को समायोजित करने में मदद करता है।

11. अनुकूलता: डीएचसीपी विभिन्न ऑपरेटिंग सिस्टम और उपकरणों के साथ संगत है, जो इसे आईपी एड्रेस असाइनमेंट के लिए एक सार्वभौमिक समाधान बनाता है।

उदाहरण: डीएचसीपी विंडोज़, मैकओएस, लिनक्स और मोबाइल उपकरणों को निर्बाध रूप से आईपी पते निर्दिष्ट कर सकता है।

12. दोष सहनशीलता: डीएचसीपी सर्वर विफल होने पर भी नेटवर्क निरंतरता सुनिश्चित करने के लिए डीएचसीपी फेलओवर और रिडंडेंसी कॉन्फ़िगरेशन का समर्थन करता है।

उदाहरण: सर्वर विफलता के मामले में नेटवर्क डाउनटाइम को रोकने के लिए संगठन डीएचसीपी फेलओवर का उपयोग करते हैं।

13. आईपी रिक्लेमेशन: डीएचसीपी उन आईपी पतों को पुनः प्राप्त और पुन: असाइन कर सकता है जो पहले आवंटित किए गए थे लेकिन अब उपयोग में नहीं हैं।

उदाहरण: जब कोई डिवाइस नेटवर्क छोड़ता है, तो उसके पट्टे पर दिए गए आईपी पते को किसी अन्य डिवाइस को पुनः सौंपा जा सकता है।

14. डीएचसीपी विकल्प: डीएचसीपी विकल्प सर्वर को अतिरिक्त सेटिंग्स, जैसे एनटीपी (नेटवर्क टाइम प्रोटोकॉल) सर्वर और डोमेन नाम प्रदान करने की अनुमति देते हैं।

उदाहरण: डीएचसीपी विकल्पों का उपयोग उपकरणों को एक विशिष्ट एनटीपी सर्वर के साथ उनकी घड़ियों को सिंक्रनाइज़ करने के लिए कॉन्फ़िगर करने के लिए किया जा सकता है।

15. डीएचसीपी और आईओटी डिवाइस: डीएचसीपी अपने नेटवर्क सेटिंग्स को स्वचालित रूप से कॉन्फ़िगर करके इंटरनेट ऑफ थिंग्स (IoT) उपकरणों के सेटअप को सरल बनाता है।

उदाहरण: थर्मोस्टैट और कैमरे जैसे स्मार्ट घरेलू उपकरण मैन्युअल कॉन्फ़िगरेशन के बिना नेटवर्क से जुड़ने के लिए डीएचसीपी का उपयोग करते हैं।

डीएचसीपी एक मौलिक नेटवर्क प्रोटोकॉल है जो आईपी एड्रेस प्रबंधन और नेटवर्क कॉन्फ़िगरेशन को सरल बनाता है। यह आईपी पते और संबंधित सेटिंग्स के असाइनमेंट को स्वचालित करता है, जिससे यह नेटवर्क स्केलेबिलिटी, दक्षता और गलती सहनशीलता के लिए एक आवश्यक उपकरण बन जाता है।

16.SNMP (Simple Network Management Protocol)

1. एसएनएमपी परिभाषित: एसएनएमपी एक नेटवर्क प्रबंधन प्रोटोकॉल है जिसका उपयोग आईपी नेटवर्क पर उपकरणों की निगरानी और प्रबंधन के लिए किया जाता है। यह नेटवर्क उपकरणों के बारे में जानकारी एकत्र करने और व्यवस्थित करने का एक मानकीकृत तरीका प्रदान करता है।

2. प्रबंधित उपकरण: एसएनएमपी का उपयोग आमतौर पर राउटर, स्विच, सर्वर और प्रिंटर जैसे नेटवर्क इंफ्रास्ट्रक्चर उपकरणों को प्रबंधित करने के लिए किया जाता है।

उदाहरण: एक एसएनएमपी प्रबंधक राउटर की स्थिति, जैसे ट्रैफ़िक लोड और त्रुटि दर की निगरानी कर सकता है।

3. एसएनएमपी प्रबंधक: एसएनएमपी प्रबंधक एक प्रणाली या एप्लिकेशन है जो प्रबंधित उपकरणों से डेटा एकत्र और संसाधित करता है, जिससे प्रशासकों को नेटवर्क की निगरानी और नियंत्रण करने की अनुमति मिलती है।

उदाहरण: एक नेटवर्क प्रशासक विभिन्न नेटवर्क उपकरणों के प्रदर्शन को देखने के लिए एक एसएनएमपी प्रबंधक का उपयोग करता है।

4. एसएनएमपी एजेंट: एसएनएमपी एजेंट प्रबंधित उपकरणों पर चलने वाले सॉफ़्टवेयर मॉड्यूल हैं। वे डिवाइस के बारे में जानकारी एकत्र और संग्रहीत करते हैं और इसे एसएनएमपी प्रबंधकों को उपलब्ध कराते हैं।

उदाहरण: एक राउटर का एसएनएमपी एजेंट नेटवर्क ट्रैफ़िक, इंटरफ़ेस स्थिति और अन्य मेट्रिक्स पर डेटा प्रदान करता है।

5. एमआईबी (प्रबंधन सूचना आधार): एमआईबी एक पेड़ जैसी संरचना में व्यवस्थित प्रबंधित वस्तुओं का एक डेटाबेस है, जो उन मापदंडों को परिभाषित करता है जिन्हें एसएनएमपी के माध्यम से प्रबंधित और मॉनिटर किया जा सकता है।

उदाहरण: एक एमआईबी में इंटरफ़ेस सांख्यिकी, सिस्टम जानकारी और डिवाइस स्थिति का प्रतिनिधित्व करने वाली वस्तुएं शामिल हो सकती हैं।

6. एसएनएमपी संस्करण: एसएनएमपी के कई संस्करण हैं, जिनमें एसएनएमपीवी1, एसएनएमपीवी2सी और एसएनएमपीवी3 शामिल हैं, जिनमें से प्रत्येक में सुरक्षा और कार्यक्षमता के विभिन्न स्तर हैं।

उदाहरण: एसएनएमपीवी3 एसएनएमपी संदेशों के एन्क्रिप्शन और प्रमाणीकरण का समर्थन करके सुरक्षित संचार प्रदान करता है।

7. एसएनएमपी संदेश: एसएनएमपी एसएनएमपी प्रबंधकों और एजेंटों के बीच जानकारी का अनुरोध करने और आदान-प्रदान करने के लिए GET, GETNEXT, SET और TRAP जैसे संदेशों का उपयोग करता है।

उदाहरण: एक एसएनएमपी जीईटी संदेश का उपयोग एमआईबी में किसी विशिष्ट वस्तु के बारे में जानकारी प्राप्त करने के लिए किया जाता है।

8. ओआईडी (ऑब्जेक्ट आइडेंटिफ़ायर): ओआईडी एमआईबी ट्री में प्रबंधित वस्तुओं के लिए अद्वितीय पहचानकर्ता हैं। इनका उपयोग प्रबंधित या निगरानी की जाने वाली वस्तु को निर्दिष्ट करने के लिए किया जाता है।

उदाहरण: ओआईडी “1.3.6.1.2.1.1.1” एमआईबी में सिस्टम के विवरण को दर्शाता है।

9. डिवाइस स्वास्थ्य की निगरानी: एसएनएमपी प्रशासकों को सीपीयू उपयोग, मेमोरी उपयोग और इंटरफ़ेस स्थिति सहित डिवाइस स्वास्थ्य की निगरानी करने की अनुमति देता है।

उदाहरण: एक एसएनएमपी प्रबंधक इष्टतम प्रदर्शन सुनिश्चित करने के लिए सर्वर के सीपीयू लोड और मेमोरी उपयोग की जांच कर सकता है।

10. डिवाइस कॉन्फ़िगरेशन: एसएनएमपी का उपयोग डिवाइस मापदंडों को दूरस्थ रूप से कॉन्फ़िगर और प्रबंधित करने के लिए किया जा सकता है, जैसे राउटर पर एक्सेस कंट्रोल सूचियों को बदलना।

उदाहरण: एक व्यवस्थापक नेटवर्क सुरक्षा उपकरण पर फ़ायरवॉल नियमों को अद्यतन करने के लिए एसएनएमपी का उपयोग कर सकता है।

11. घटना अधिसूचनाएँ: एसएनएमपी ट्रैप या सूचना का उपयोग प्रशासकों को डिवाइस की विफलता या सुरक्षा उल्लंघनों जैसी महत्वपूर्ण घटनाओं के बारे में सूचित करने के लिए किया जाता है। उदाहरण: जब कोई राउटर किसी गंभीर त्रुटि का अनुभव करता है, तो वह नेटवर्क टीम को सचेत करने के लिए एक एसएनएमपी ट्रैप भेज सकता है।

12. रिमोट मॉनिटरिंग: एसएनएमपी नेटवर्क प्रशासकों को उपकरणों की दूर से निगरानी और प्रबंधन करने की अनुमति देता है, जो बड़े और भौगोलिक रूप से वितरित नेटवर्क के लिए विशेष रूप से मूल्यवान है।

उदाहरण: एक एसएनएमपी प्रबंधक एक केंद्रीय स्थान से दूरस्थ शाखा कार्यालयों में उपकरणों की निगरानी कर सकता है।

13. नेटवर्क प्रदर्शन: एसएनएमपी ट्रैफ़िक पैटर्न, त्रुटियों और नेटवर्क भीड़भाड़ पर डेटा एकत्र करके नेटवर्क प्रदर्शन का आकलन करने में मदद करता है।

उदाहरण: एसएनएमपी डेटा का उपयोग नेटवर्क बाधाओं या प्रदर्शन समस्याओं की पहचान करने और उन्हें हल करने के लिए किया जा सकता है।

14. विक्रेता-अज्ञेयवादी: एसएनएमपी एक विक्रेता-अज्ञेयवादी प्रोटोकॉल है, जो इसे विभिन्न निर्माताओं के उपकरणों के साथ काम करने की अनुमति देता है, जब तक वे एसएनएमपी का समर्थन करते हैं।

उदाहरण: एक एसएनएमपी प्रबंधक सिस्को और जुनिपर दोनों नेटवर्क उपकरणों की निर्बाध रूप से निगरानी और प्रबंधन कर सकता है।

15. नेटवर्क दक्षता: एसएनएमपी डिवाइस उपयोग में अंतर्दृष्टि प्रदान करके नेटवर्क दक्षता को अनुकूलित करने में सहायता करता है, जो क्षमता योजना और संसाधन आवंटन में मदद करता है।

उदाहरण: एसएनएमपी डेटा के आधार पर, एक संगठन उच्च-ट्रैफ़िक नेटवर्क सेगमेंट में अतिरिक्त बैंडविड्थ आवंटित कर सकता है।

एसएनएमपी एक शक्तिशाली नेटवर्क प्रबंधन प्रोटोकॉल है जिसका उपयोग नेटवर्क उपकरणों की निगरानी, प्रबंधन और कॉन्फ़िगर करने के लिए किया जाता है। यह प्रशासकों को डिवाइस स्वास्थ्य, प्रदर्शन और सुरक्षा में वास्तविक समय की अंतर्दृष्टि प्रदान करता है, जिससे यह कुशल नेटवर्क संचालन के लिए एक आवश्यक उपकरण बन जाता है।

17.BGP (Border Gateway Protocol)

1. बीजीपी परिभाषित: बॉर्डर गेटवे प्रोटोकॉल (बीजीपी) एक उन्नत रूटिंग प्रोटोकॉल है जिसका उपयोग रूटिंग सूचनाओं के आदान-प्रदान और इंटरनेट पर स्वायत्त प्रणालियों (एएसईएस) के बीच ट्रैफिक को रूट करने के बारे में निर्णय लेने के लिए किया जाता है।

2. स्वायत्त प्रणालियाँ: एएसई एक संगठन या इंटरनेट सेवा प्रदाता (आईएसपी) के नियंत्रण में आईपी नेटवर्क और राउटर का संग्रह है।

उदाहरण: एक बड़े आईएसपी का अपना एएस हो सकता है, जबकि कई डेटा केंद्रों वाली कंपनी कई एएस का प्रबंधन कर सकती है।

3. इंटर-एएस रूटिंग: बीजीपी को विशेष रूप से इंटर-एएस रूटिंग के लिए डिज़ाइन किया गया है, जिसमें विभिन्न स्वायत्त प्रणालियों के बीच ट्रैफ़िक को रूट करना शामिल है।

उदाहरण: जब एक ISP के नेटवर्क से ट्रैफ़िक को दूसरे ISP द्वारा होस्ट किए गए सर्वर तक पहुंचने की आवश्यकता होती है, तो BGP डेटा के लिए सर्वोत्तम पथ निर्धारित करता है।

4. पथ वेक्टर प्रोटोकॉल: एएस पथ की लंबाई, नेटवर्क नीतियों और रूटिंग प्राथमिकताओं जैसे कारकों पर विचार करते हुए, बीजीपी डेटा के लिए सर्वोत्तम मार्ग का चयन करने के लिए पथ वेक्टर एल्गोरिदम का उपयोग करता है।

उदाहरण: बीजीपी छोटे एएस पथ वाले मार्गों को प्राथमिकता देगा क्योंकि वे आम तौर पर गंतव्य के करीब होते हैं।

5. उपसर्ग और मार्ग: बी जी पी संबंधित मार्गों के साथ नेटवर्क उपसर्गों (आईपी एड्रेस रेंज) का विज्ञापन करता है, जिससे एएसई को इन उपसर्गों तक पहुंचने के लिए उपलब्ध पथ सीखने की अनुमति मिलती है।

उदाहरण: एक एएस विज्ञापन दे सकता है कि वह एक विशिष्ट पथ के माध्यम से आईपी एड्रेस रेंज 203.0.113.0/24 तक पहुंच सकता है।

6. बी.जी.पी पीयरिंग: रूटिंग जानकारी का आदान-प्रदान करने और रूटिंग निर्णय लेने के लिए बीजीपी राउटर अन्य एएसई में राउटर के साथ सहकर्मी संबंध स्थापित करते हैं।

उदाहरण: दो आईएसपी रूटिंग अपडेट का आदान-प्रदान करने और नेटवर्क कनेक्टिविटी सुनिश्चित करने के लिए बीजीपी पियरिंग स्थापित करते हैं।

7. एएस पथ: बीजीपी रूटिंग लूप को रोकने और यह सुनिश्चित करने के लिए एएस पथ विशेषता का उपयोग करता है कि डेटा लूप-मुक्त पथ का अनुसरण करता है।

उदाहरण: एएस पथ जानकारी स्वायत्त प्रणालियों के अनुक्रम को इंगित करती है जिसके माध्यम से डेटा गुजरेगा।

8. बीजीपी समुदाय: बीजीपी समुदाय टैग या लेबल हैं जिनका उपयोग मार्गों को समूहीकृत करने और उन पर विशिष्ट नीतियां लागू करने के लिए किया जाता है। एक आईएसपी विशिष्ट मार्गों पर यातायात इंजीनियरिंग नीतियों को लागू करने के लिए बीजीपी समुदायों का उपयोग कर सकता है।

9. बीजीपी रूट एकत्रीकरण: बीजीपी रूट एकत्रीकरण की अनुमति देता है, जिससे वैश्विक बीजीपी रूटिंग तालिका में रूटिंग प्रविष्टियों की संख्या कम हो जाती है।

उदाहरण: एकाधिक विशिष्ट मार्गों को एक सारांश मार्ग में एकत्रित करने से रूटिंग सरल हो जाती है।

10. बीजीपी सुरक्षा: बीजीपी विभिन्न सुरक्षा खतरों के प्रति संवेदनशील है, और सुरक्षा बढ़ाने के लिए बीजीपी उपसर्ग सत्यापन और संसाधन सार्वजनिक कुंजी इन्फ्रास्ट्रक्चर (आरपीकेआई) जैसे उपायों का उपयोग किया जाता है।

उदाहरण: आरपीकेआई का उपयोग बीजीपी मार्ग घोषणाओं की वैधता को क्रिप्टोग्राफ़िक रूप से सत्यापित करने के लिए किया जाता है।

11. यातायात इंजीनियरिंग के लिए बीजीपी समुदाय: बीजीपी समुदायों को ट्रैफ़िक इंजीनियरिंग उद्देश्यों के लिए नियोजित किया जा सकता है ताकि यह प्रभावित किया जा सके कि पूरे नेटवर्क में ट्रैफ़िक कैसे प्रवाहित होता है।

उदाहरण: बीजीपी समुदायों का उपयोग करके, एक आईएसपी नेटवर्क रखरखाव के दौरान ट्रैफ़िक को विभिन्न नेटवर्क पथों पर पुनर्निर्देशित कर सकता है।

12. बीजीपी रूट फ़िल्टर: बीजीपी राउटर नेटवर्क सुरक्षा को बढ़ाते हुए यह नियंत्रित करने के लिए रूट फ़िल्टर लागू कर सकते हैं कि कौन से रूट स्वीकार किए जाते हैं और विज्ञापित किए जाते हैं।

उदाहरण: फ़िल्टरिंग रूट बीजीपी रूटिंग टेबल में दुर्भावनापूर्ण मार्गों के प्रसार को रोक सकते हैं।

13. बीजीपी रूट रिफ्रेश: बीजीपी रूट रिफ्रेश एक ऐसा तंत्र है जो राउटर्स को अपने बीजीपी रूटों के सबसेट के लिए अपडेट का अनुरोध करने की अनुमति देता है, जिससे पूर्ण तालिका अपडेट का प्रभाव कम हो जाता है। उदाहरण: जब कोई राउटर कॉन्फ़िगरेशन में बदलाव करता है, तो वह पूर्ण तालिका को दोबारा डाउनलोड किए बिना अपने रूट को अपडेट करने के लिए बीजीपी रूट रिफ्रेश का उपयोग कर सकता है।

14. बीजीपी रूट डंपिंग: बीजीपी रूट डंपिंग अस्थिर मार्गों को दंडित करके बार-बार रूट फ्लैप के कारण होने वाली अस्थिरता को कम करने में मदद करता है। उदाहरण: यदि कोई बीजीपी मार्ग बार-बार फ़्लैप होता है (स्थिति बदलता है), तो मार्ग में कमी धीरे-धीरे नेटवर्क में मार्ग के प्रभाव को कम कर देती है।

15. इंटरनेट बैकबोन रूटिंग: बीजीपी का उपयोग वैश्विक इंटरनेट बैकबोन में बड़ी संख्या में एएसई और नेटवर्क उपसर्गों के लिए रूटिंग निर्णय लेने के लिए किया जाता है, जिससे इंटरनेट की वैश्विक कनेक्टिविटी सुनिश्चित होती है। उदाहरण: इंटरनेट के मूल में बीजीपी राउटर दुनिया भर में एएसईएस के बीच डेटा को पार करने के लिए सर्वोत्तम पथ निर्धारित करते हैं।

बीजीपी एक महत्वपूर्ण प्रोटोकॉल है जो वैश्विक इंटरनेट के रूटिंग बुनियादी ढांचे में केंद्रीय भूमिका निभाता है। यह स्वायत्त प्रणालियों को रूटिंग जानकारी का आदान-प्रदान करने, सूचित रूटिंग निर्णय लेने और इंटरनेट पर डेटा के प्रवाह को नियंत्रित करने में सक्षम बनाता है।

18.OSPF (Open Shortest Path First)

1. ओएसपीएफ परिभाषित: ओएसपीएफ एक आंतरिक गेटवे रूटिंग प्रोटोकॉल है जो लिंक स्थिति की जानकारी के आधार पर एक स्वायत्त प्रणाली (एएस) के भीतर डेटा को रूट करने के लिए सबसे छोटे पथ की गणना करता है।

2. लिंक स्टेट रूटिंग: ओएसपीएफ राउटर नेटवर्क टोपोलॉजी का एक विस्तृत डेटाबेस बनाए रखता है, जिसका उपयोग रूटिंग डेटा के लिए सर्वोत्तम पथ की गणना करने के लिए किया जाता है।

उदाहरण: ओएसपीएफ राउटर अपने डेटाबेस को अद्यतन रखने के लिए लिंक स्टेट विज्ञापनों (एलएसए) का आदान-प्रदान करते हैं।

3. पदानुक्रमित संरचना: रूट गणना की जटिलता को कम करने और स्केलेबिलिटी में सुधार करने के लिए ओएसपीएफ नेटवर्क को क्षेत्रों में श्रेणीबद्ध रूप से व्यवस्थित किया जाता है।

उदाहरण: बड़े ओएसपीएफ नेटवर्क को कई क्षेत्रों में विभाजित किया गया है, प्रत्येक का अपना एरिया बॉर्डर राउटर (एबीआर) है।

4. लागत-आधारित रूटिंग: ओएसपीएफ सर्वोत्तम मार्ग निर्धारित करने के लिए लागत मीट्रिक का उपयोग करता है, जिसमें कम लागत पसंदीदा मार्ग का संकेत देती है।

उदाहरण: उच्च बैंडविड्थ वाले लिंक की लागत कम हो सकती है, जिससे यह पसंदीदा पथ बन जाता है।

5. पथ चयन: ओएसपीएफ स्रोत से गंतव्य तक संचयी लिंक लागत के आधार पर सबसे छोटा रास्ता चुनता है।

उदाहरण: ओएसपीएफ राउटर किसी गंतव्य नेटवर्क तक पहुंचने के लिए सबसे कम संचयी लागत वाला रास्ता चुनेंगे।

6. ओएसपीएफ नेबर डिस्कवरी: ओएसपीएफ राउटर हैलो पैकेट का आदान-प्रदान करके पड़ोसी आसन्नताएं बनाते हैं, यह सुनिश्चित करते हुए कि वे नेटवर्क की टोपोलॉजी के साथ समन्वयित हैं।

उदाहरण: LAN पर OSPF राउटर रूटिंग जानकारी साझा करने के लिए पड़ोसी आसन्नता स्थापित करते हैं।

7. राउटर प्राथमिकता: ओएसपीएफ राउटर को प्राथमिकता मान के साथ कॉन्फ़िगर किया जा सकता है, जिससे प्रसारण नेटवर्क में नामित राउटर (डीआर) या बैकअप नामित राउटर (बीडीआर) बनने की उनकी पात्रता प्रभावित होती है।

उदाहरण: मल्टी-एक्सेस नेटवर्क में, सर्वोच्च प्राथमिकता वाले राउटर के डीआर बनने की संभावना है।

8. ओएसपीएफ क्षेत्र के प्रकार: ओएसपीएफ विभिन्न क्षेत्र प्रकारों का समर्थन करता है, जैसे बैकबोन क्षेत्र (क्षेत्र 0) और मानक क्षेत्र, प्रत्येक नेटवर्क के भीतर विशिष्ट कार्य करता है।

उदाहरण: बैकबोन क्षेत्र (क्षेत्र 0) ओएसपीएफ नेटवर्क में अन्य सभी क्षेत्रों को जोड़ता है।

9. मार्ग सारांश: ओएसपीएफ राउटिंग टेबल के आकार को कम करने और नेटवर्क दक्षता में सुधार करने के लिए रूट सारांशीकरण की अनुमति देता है। उदाहरण: ओएसपीएफ क्षेत्र में एक राउटर अन्य क्षेत्रों में विज्ञापन देने से पहले मार्गों का सारांश बना सकता है।

10. मार्ग पुनर्वितरण: ओएसपीएफ अन्य रूटिंग प्रोटोकॉल से मार्गों को पुनर्वितरित कर सकता है, जिससे विभिन्न नेटवर्क और रूटिंग प्रोटोकॉल के साथ ओएसपीएफ के एकीकरण की अनुमति मिलती है।

उदाहरण: ओएसपीएफ राउटर बीजीपी या ईआईजीआरपी से प्राप्त मार्गों को ओएसपीएफ डोमेन में पुनर्वितरित कर सकते हैं।

11. प्रमाणीकरण: ओएसपीएफ राउटर्स के बीच सुरक्षित रूटिंग सूचना आदान-प्रदान के लिए प्रमाणीकरण तंत्र प्रदान करता है।

उदाहरण: प्रमाणीकरण यह सुनिश्चित करता है कि केवल अधिकृत राउटर ही ओएसपीएफ संचार में भाग ले सकते हैं।

12. तीव्र अभिसरण: ओएसपीएफ तेजी से अभिसरण का समर्थन करता है, लिंक स्थिति बदलने पर मार्गों की पुनर्गणना करके नेटवर्क परिवर्तनों को जल्दी से अपनाता है।

उदाहरण: जब कोई लिंक विफल हो जाता है, तो ओएसपीएफ राउटर निरंतर डेटा प्रवाह सुनिश्चित करने के लिए अपनी रूटिंग टेबल को तेजी से अपडेट करते हैं।

13. लूप निवारण: ओएसपीएफ सबसे छोटे रास्तों की गणना करने और अनावश्यक मार्गों से बचने के लिए एक विश्वसनीय एगोरिदम का उपयोग करके रूटिंग लूप को रोकता है।

उदाहरण: ओएसपीएफ का सबसे छोटा पथ एल्गोरिदम यह सुनिश्चित करता है कि नेटवर्क में कोई रूटिंग लूप न हो।

14. स्केलेबिलिटी: ओएसपीएफ अत्यधिक स्केलेबल है और इसका उपयोग बड़े नेटवर्क में किया जाता है क्योंकि यह बड़े डेटाबेस और रूटिंग जानकारी को कुशलतापूर्वक प्रबंधित कर सकता है।

उदाहरण: ओएसपीएफ का उपयोग आमतौर पर एंटरप्राइज़ नेटवर्क और इंटरनेट सेवा प्रदाता (आईएसपी) वातावरण में किया जाता है।